DASH では、Datadog がチームのセキュリティ強化、コンプライアンス要件の遵守、インフラ全体にわたるガバナンスの拡充をどのように支援しているかをご紹介しました。本記事では、リスクの可視化と修復の自動化をより容易にする新機能をまとめてご紹介します。

Datadog では、タグベースの Data Access Controls や Secret Scanning に加え、Governance Console や Fleet Automation などの新たなガバナンスツールをリリースしました。これによりチームは、Security Graph を使って潜在的なリスクを可視化し、Code Security や IaC Security によって問題を早期に検出し、柔軟なリソースポリシーテンプレートでコンプライアンスを確実に順守できるようになります。さらに Cloud SIEM には、ログ内容に対する異常検知、マルチステージ攻撃のシーケンス検知、動きの遅い脅威に対応するスケジュールルールなど、新たな検知機能を追加しました。

今回のアップデートが、チームのクラウド環境の安全性向上にどう役立つかをご覧ください。その他の主な発表については、基調講演のまとめ もあわせてご覧ください。

包括的アクセス制御によるデータ保護

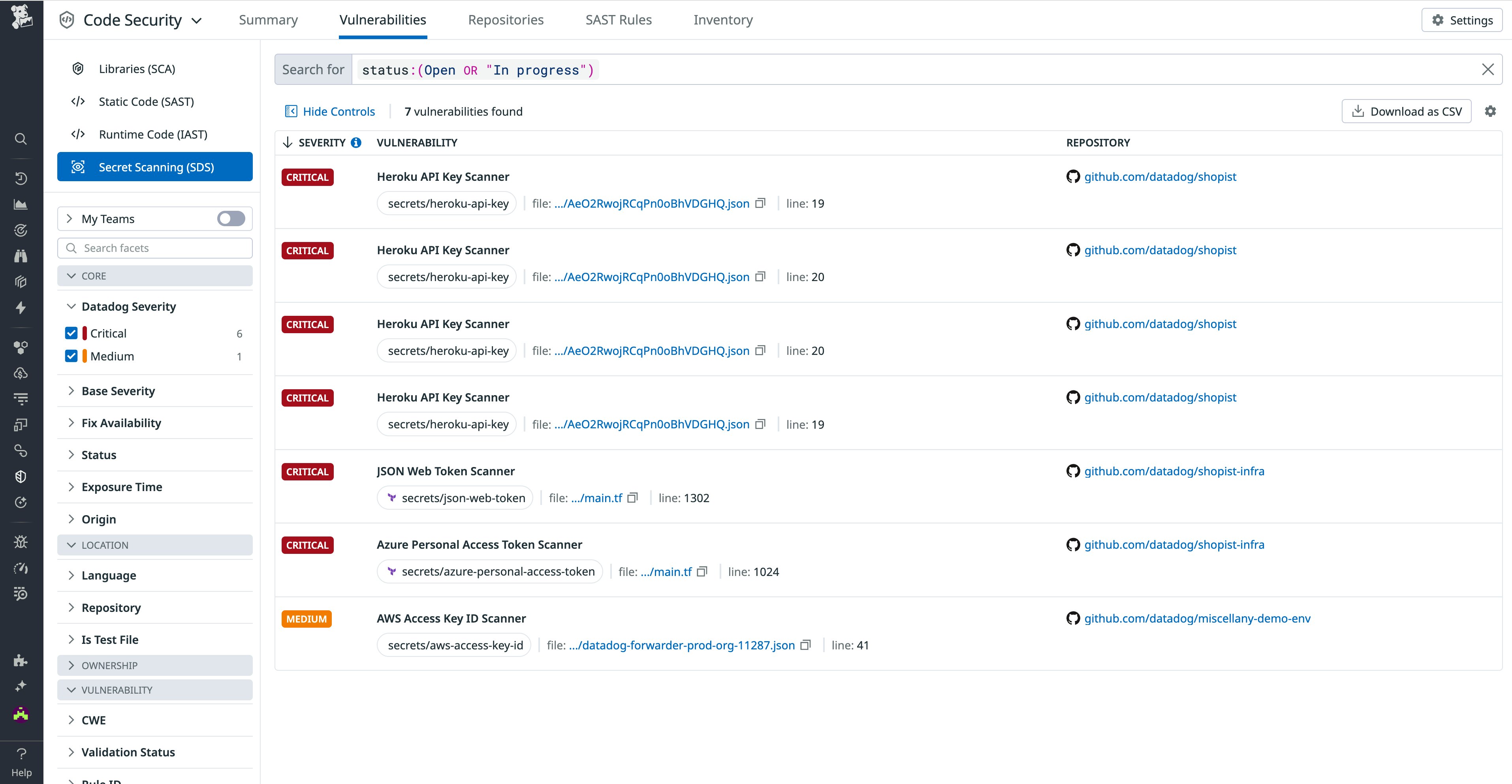

Secret Scanning を使用してソースコードに含まれる認証情報の漏えいを検出する

Datadog の Secret Scanning は、ソースコードに埋め込まれた認証情報を自動で検出・検証する機能です。これにより、セキュリティ侵害の大きな要因となるリスクから組織を保護できます。コードがプッシュされるたびに自動でスキャンを実行し、ハードコードされた認証情報を開発者に通知するほか、脆弱なコードがマージまたはデプロイされるのを防ぐポリシーをセキュリティ チームが適用できます。Secret Scanning は、Sensitive Data Scanner と同じ検出エンジンを採用しており、一般的に使用されるサードパーティ の API やクラウド プロバイダー向けにすぐに利用できるルールを数十種類備えています。Secret Scanning は現在 Preview版を提供中です。ご利用を希望される方はプレビュー フォーム からお申し込みください。

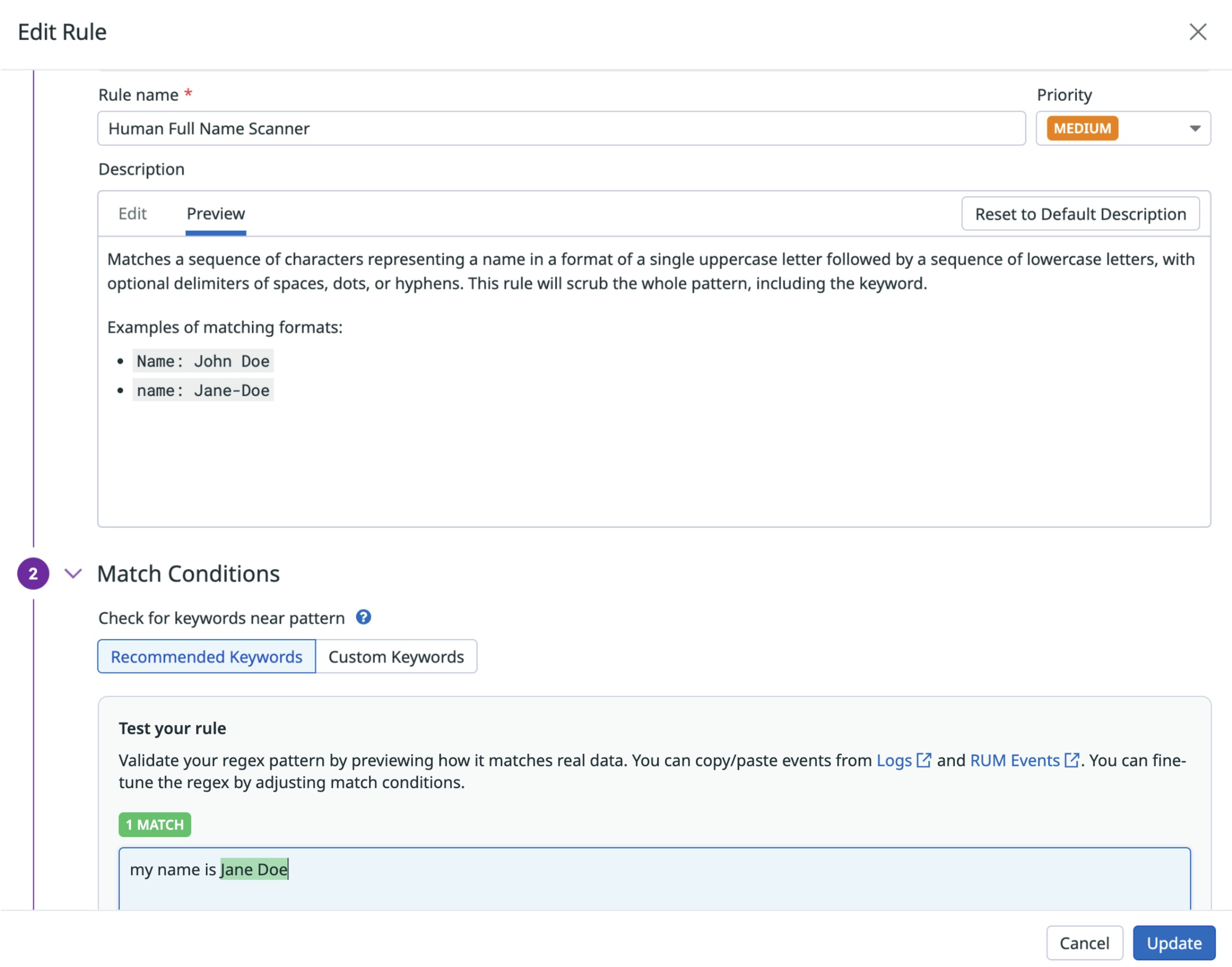

機械学習でログ内の人名を検出する

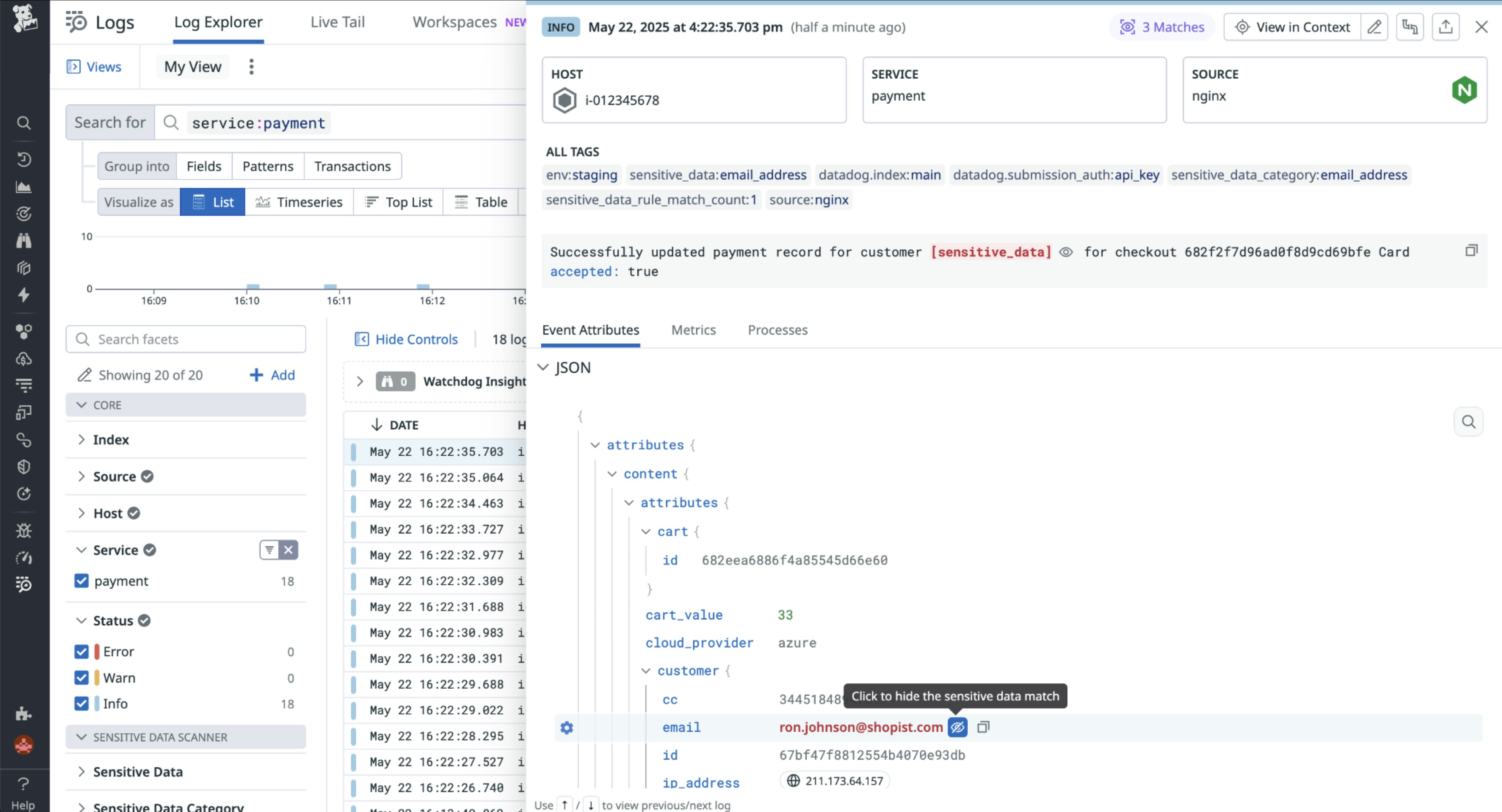

Sensitive Data Scanner は、機械学習を活用してログ内の人名を検出できるようになりました。現在 Preview 版を提供中のこの機能は、サポートチケット、エラートレース、社内チャットログなど、従来のパターンベースのスキャンでは見落とされがちな機密データの特定を支援します。ML モデルは Datadog 内でホストされており、追加の学習やチューニングは不要です。検出された名前には、編集(redact)、ハッシュ化、マスク処理、フラグ付けといった対応を行うことで、情報の露出を最小限に抑え、GDPR や HIPAA などのプライバシー基準への準拠をサポートできます。Preview版のご利用を希望される方はこちらからお申し込みください。

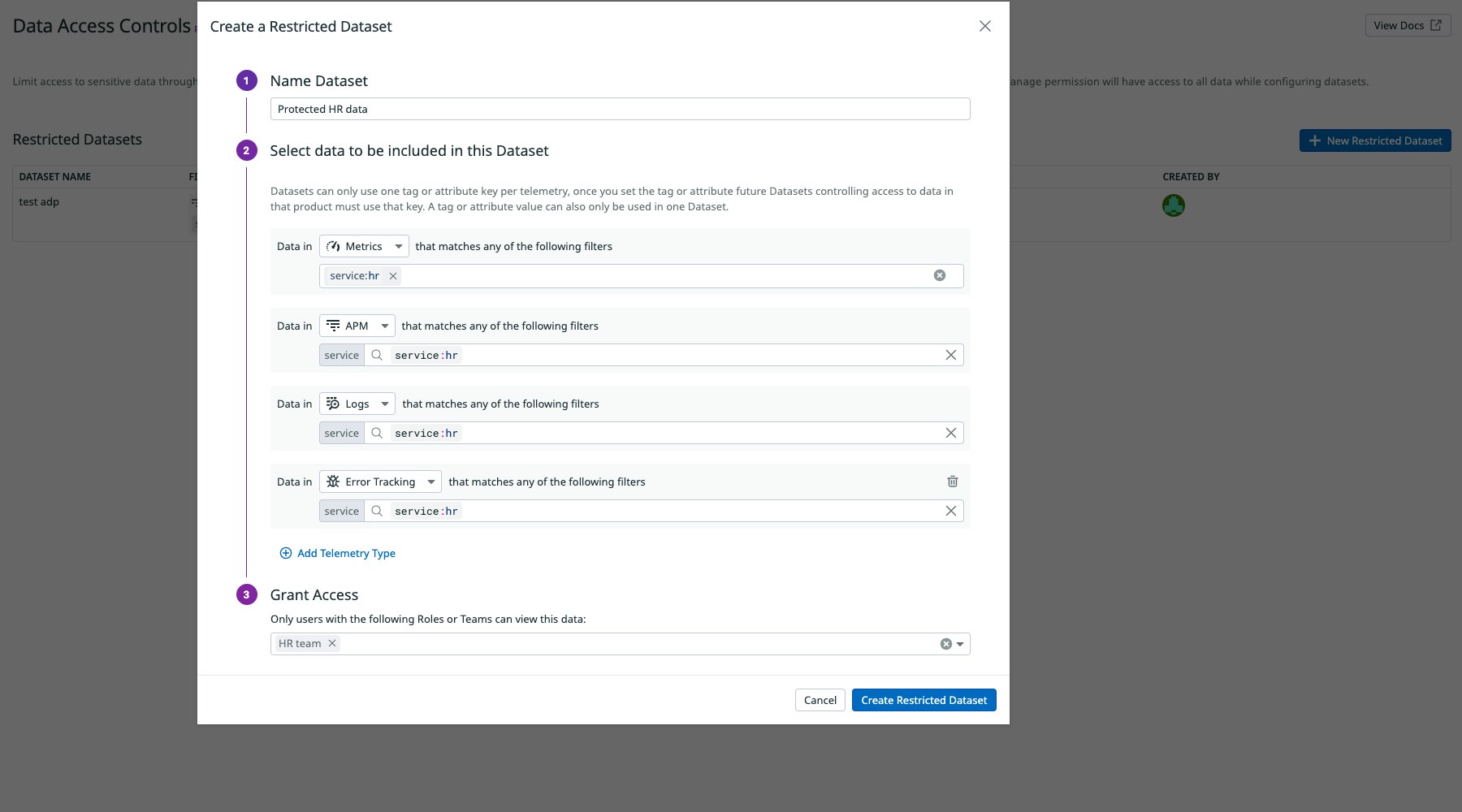

タグベースの Data Access Controls でセキュリティとコンプライアンスに対応する

企業のお客様は、セキュリティ、法的要件、社内ポリシーに対応するため、Datadog 内に含まれる機密性の高い情報(たとえば PII、財務データ、脆弱性に関する情報など)へのアクセスを厳密に管理する必要があります。Data Access Controls を利用することで、機密データを収集した上で、チームや環境などの属性情報と関連付けて、モニタリングやセキュリティ業務に活用できます。さらに、タグを使ってユーザーがクエリ可能なデータを制限することで、機密データの保護を実現します。Data Access Controls は現在Limited Availability (限定公開)です。早期利用をご希望の方は、こちらのフォーム からお申し込みいただくか、Customer Success Manager までお問い合わせください。

ログ内の機密データをロールに応じて表示を制御する

Sensitive Data Scanner では、ユーザーのロールに応じて、ログ内のマスクされた機密データの表示可否を制御できるようになり、閲覧権限をよりきめ細かく管理できるようになりました。セキュリティチームは IP アドレスやアクセストークンなどのフィールドを調査できる一方で、DevOps エンジニアや開発者は、機密情報がマスクされた状態の同じログを確認できます。権限のあるユーザーは Datadog 内で必要に応じてマスクを解除でき、すべての操作は Audit Trail に記録されます。Preview 版のご利用を希望される方はこちらからお申し込みください。

RDS リソースをスキャンして機密データを検出する

Datadog Sensitive Data Scanner は、機密データの漏えいを迅速に特定・防止し、チームが業界の規制に準拠できるよう支援します。新たに Amazon RDS インスタンスもスキャン対象に加わりました。検出結果は優先度順に表示され、AWS コンソール上で直接調査や対応を行うことができます。詳細はドキュメント(英語版) をご覧ください。

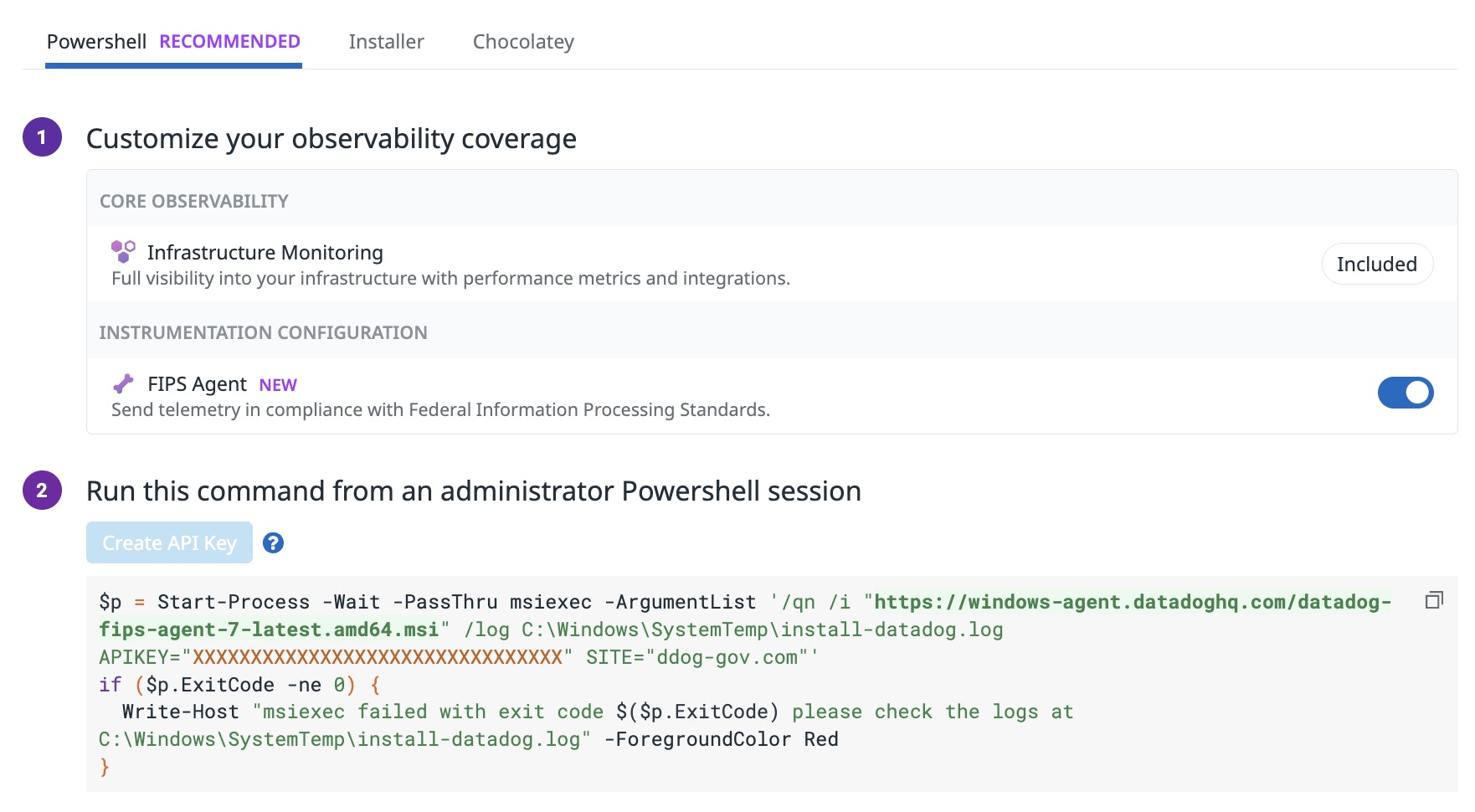

FIPS Agent で規制対象環境を安全に監視する

FIPS 準拠は、米国の連邦機関向けにセキュリティ評価を標準化する政府横断プログラム、FedRAMP(Federal Risk and Authorization Management Program)の要件を満たすうえで不可欠です。Datadog の FIPS Agent を使用すれば、Federal Information Processing Standard (FIPS) に準拠したセキュアなモニタリングを通じて、インフラ、アプリケーション、サービス全体のリアルタイムなオブザーバビリティを確保できます。この強化版 Datadog Agent は FIPS 140-2 要件を満たす暗号モジュールを標準で搭載しており、データを自動的に暗号化することで、FedRAMP をはじめとした米国連邦政府のセキュリティ基準への準拠を支援します。

まずは ドキュメント (英語版)に従って FIPS Agent をインストールして設定するところから始めてください。厳格な規制環境でのモニタリングに関する追加のヒントについては [ブログ記事]https://www.datadoghq.com/blog/datadog-fips-enabled-agent/) (英語版)をご確認ください。

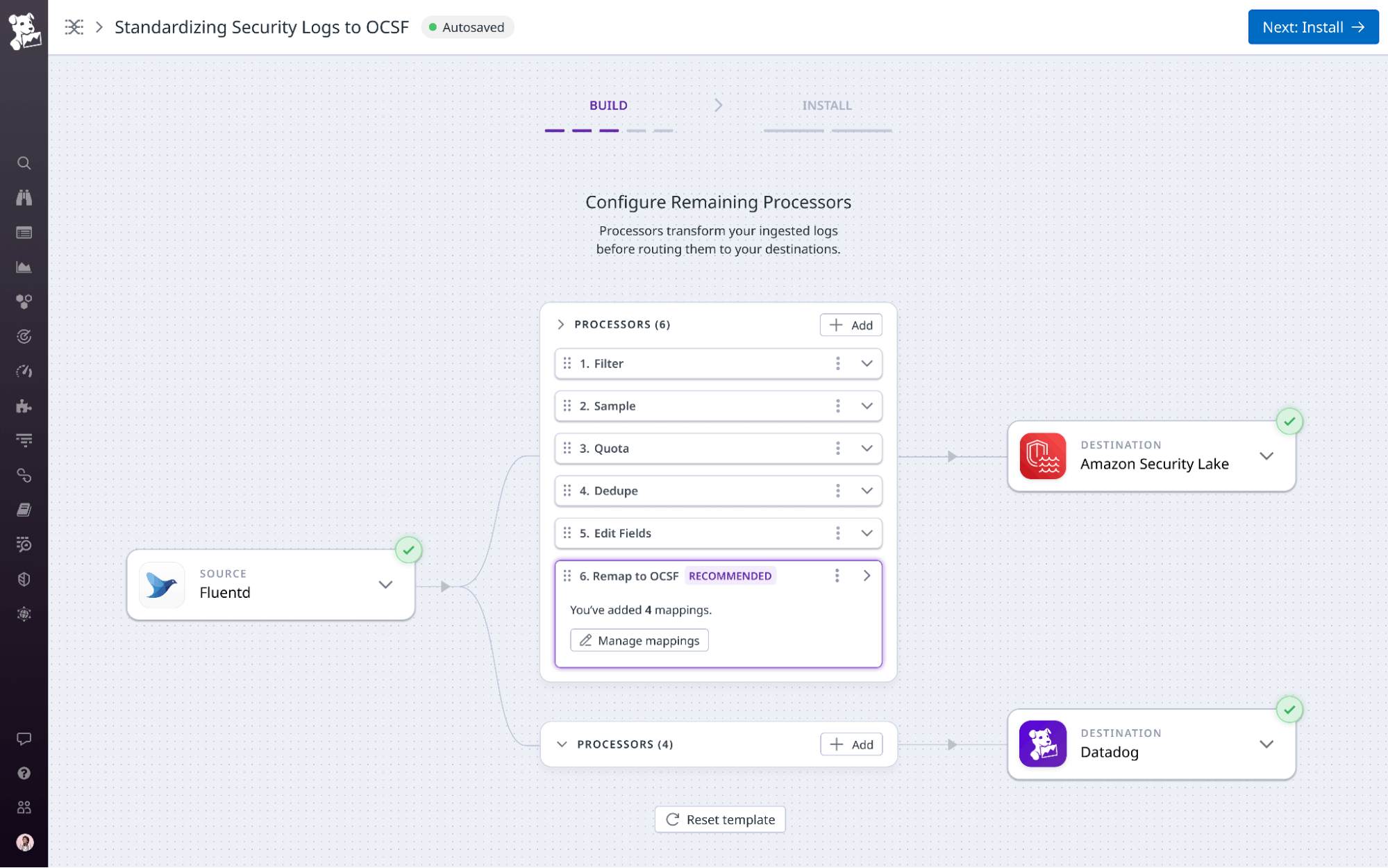

Observability PipelinesでOCSF 形式のログを各種ベンダーやデータレイクに送信する

現在、CISO やセキュリティチームは、多様なフォーマットで増え続けるセキュリティログの量と複雑さに直面しており、特にリソースの限られた小規模チームにとっては、こうしたログの正規化が大きな負担となっています。Open Cybersecurity Schema Framework(OCSF)は、特定のベンダーに依存しないオープンソースのスキーマで、セキュリティイベントデータの標準化を実現し、ツール間の相互運用性や脅威の相関分析を向上させます。Datadog Observability Pipelines は OCSF 変換に標準で対応しており、ログの集約・処理・ルーティングをさらに効率化します。OCSF のサポートにより、チームは直感的なセキュリティワークフローを構築し、ログに付加情報を加えて再マッピングしたうえで、標準化されたイベントデータを任意のセキュリティプラットフォームへ転送できるようになります。詳しくは ブログ記事 (英語版) をご覧ください。

セキュリティ脅威の検出・調査

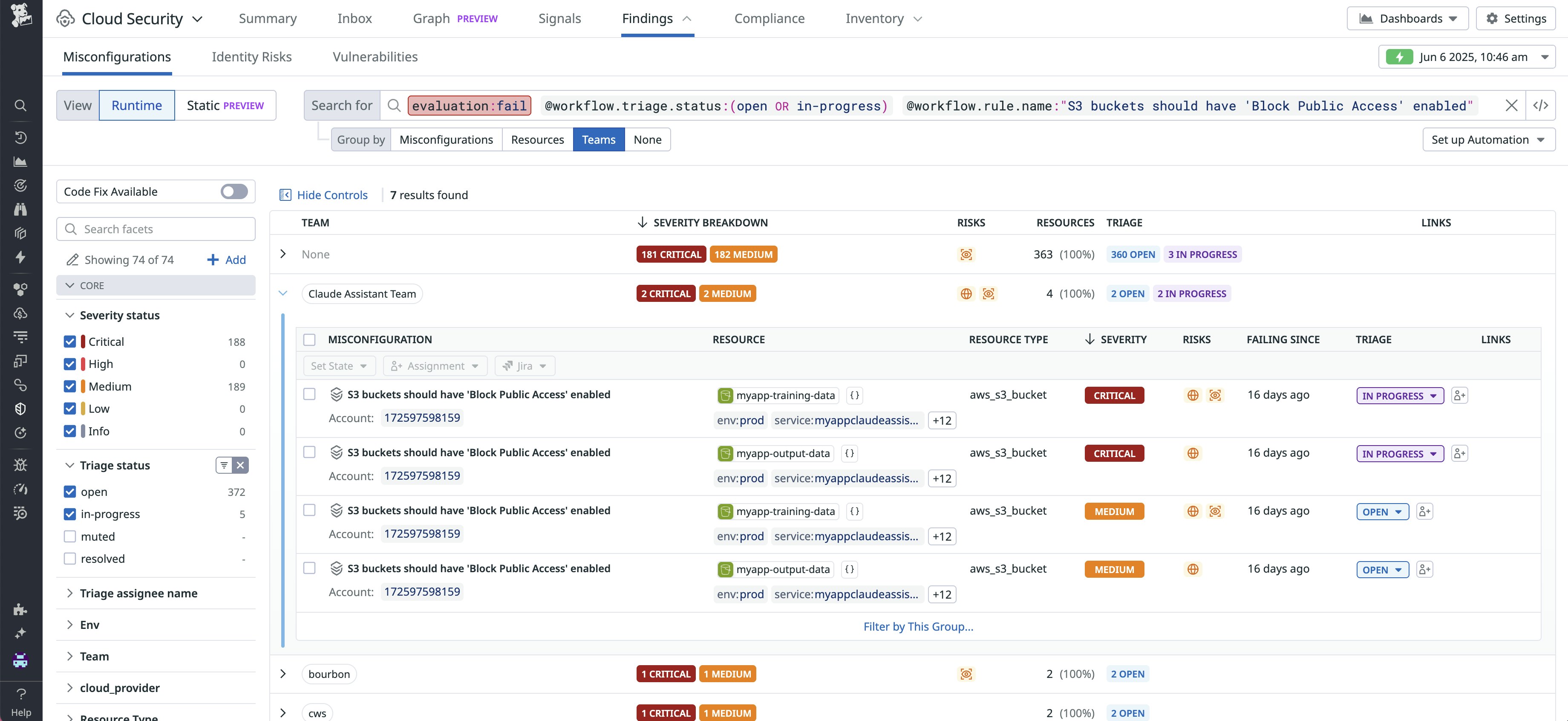

新しい Misconfigurations Explorer と Identity Risks Explorer でリスクや設定ミスを迅速に把握する

Cloud Security の Misconfigurations Explorer と Identity Risks Explorer が刷新され、セキュリティの検出結果をすばやく深掘りし、そのまま修復に取りかかることができます。パフォーマンスの向上に加え、すべての Explorer に共通の操作パターンと検出結果をすぐに参照できる仕組みが備わったことで、日常的なワークフローにおける繰り返しの作業負荷が軽減されます。また、チーム単位でのグループ化により、問題の集中している箇所をすばやく把握できるほか、グループ化条件を組み合わせることで、「どのチームが公開設定の S3 バケットを所有しているか」といった問いにも対応できます。

新しい Misconfigurations Explorer と Identity Risks Explorer は現在 Preview 版でご利用いただけます。ご利用を希望される場合は Customer Success 担当者までご連絡いただくか、Cloud Security の詳細については ドキュメント (英語版) をご確認ください。

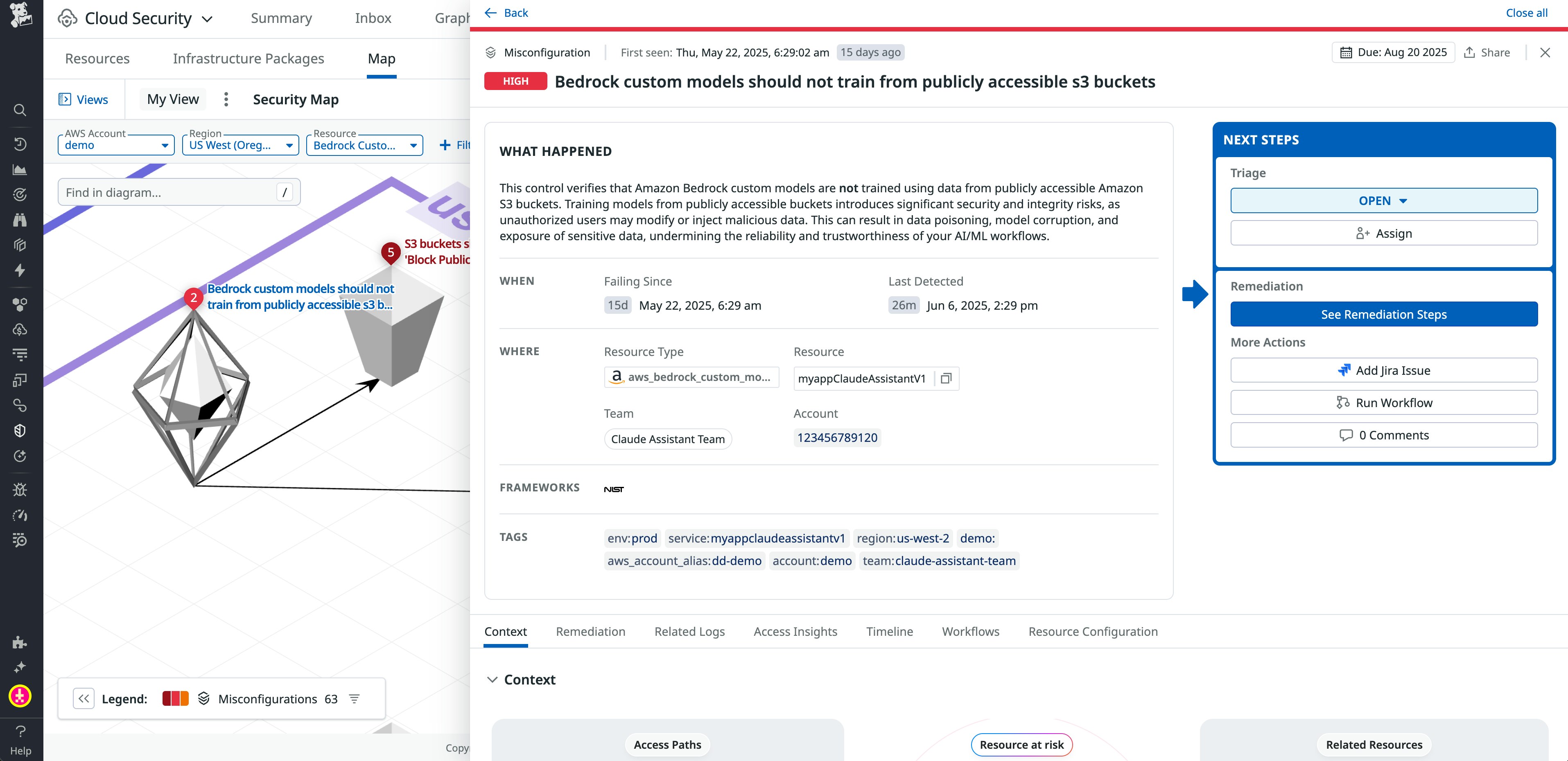

Amazon Bedrock の誤構成を Datadog Cloud Security で検出する

Datadog Cloud Security は、誤構成を検出するルールを標準で備えており、生成 AI 環境を安全に保ちながら開発や運用のスピードを維持できます。たとえば、利用が許可されていない生成 AI モデルの利用や、セキュリティ対策が不十分なデータの流れといった重大なリスクを自動的に検出し、システム構成や利用状況に応じて優先順位を付けることで、迅速かつ的確な対応が可能になります。さらに、推奨される修復手順、リスクの背景に関するインサイト、コンプライアンス状況の追跡機能も備えており、変化し続ける規制要件にも柔軟に対応しながら、問題の特定と修正を効率的に行うことができます。100 を超える AWS サービスとの連携や、セキュリティリスクや構成ミスの自動監視によって、Datadog は構成ミスやセキュリティリスクを未然に防ぎ、クラウドネイティブな AI 環境を包括的に守ります。詳しくは ブログ記事 をご覧ください。

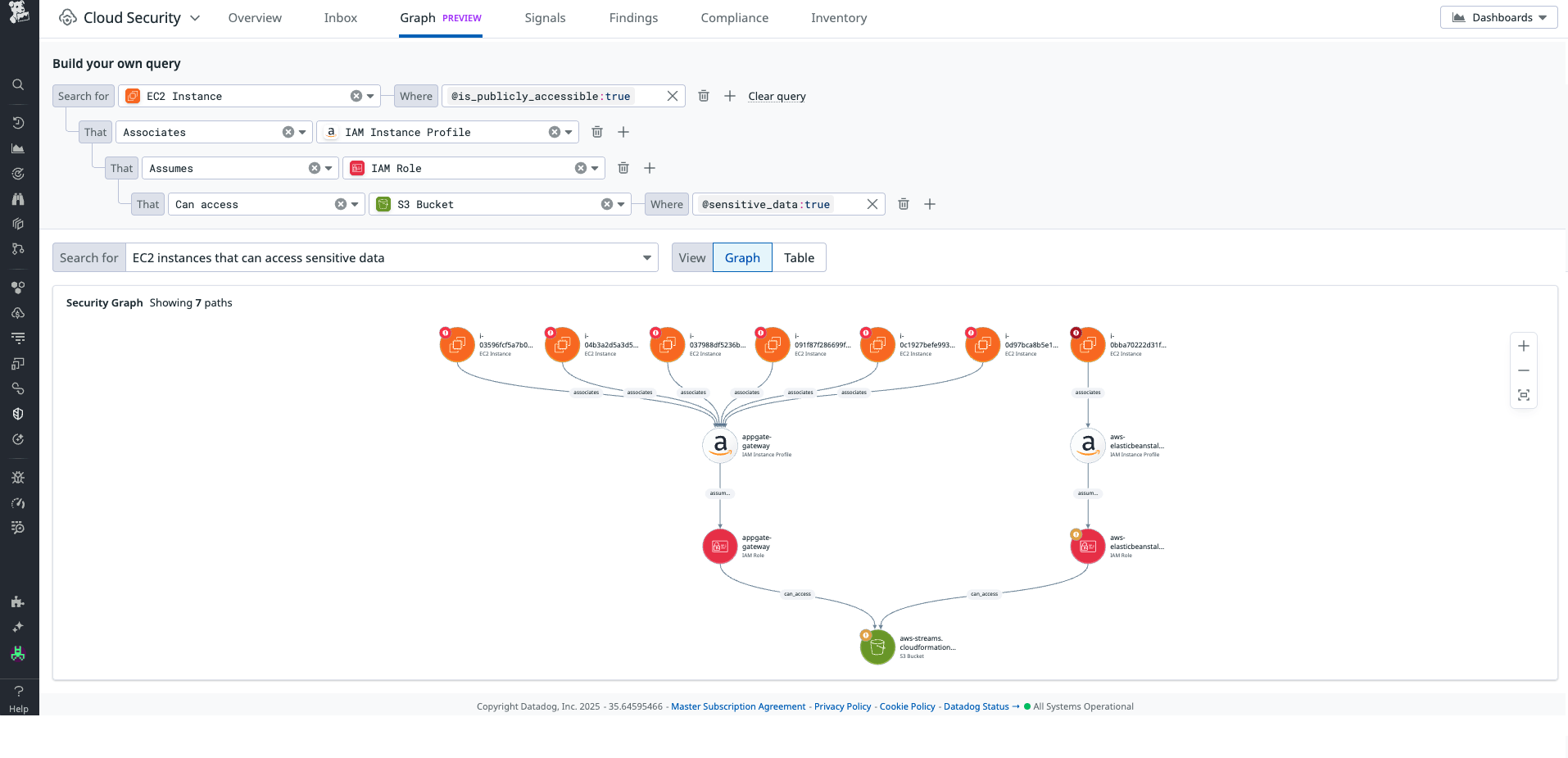

Security Graph でクラウドセキュリティの関係性を可視化する

クラウドリソース、アイデンティティ、権限のつながりを正しく把握することは、隠れたリスクの検出やインシデントへの迅速な対応において不可欠です。しかし、複雑なクラウド環境ではこうした関係を手作業や分散したツールで追跡するのは時間がかかり、ミスも発生しやすくなります。現在 Preview 版で提供中の Security Graph を使用することで、セキュリティ、プラットフォーム、運用チームはクラウド環境を視覚的に探索できるようになります。アクセス経路をトレースしながら、誤構成や権限昇格リスクをリアルタイムで把握することも可能です。また、アイデンティティ、構成情報、セキュリティコンテキストをひとつのグラフモデルに統合することで、潜在的な脅威の検出と修復をより迅速に行えます。詳細は ブログ記事 をご覧ください。Preview 版のご利用は こちら からお申し込みください。

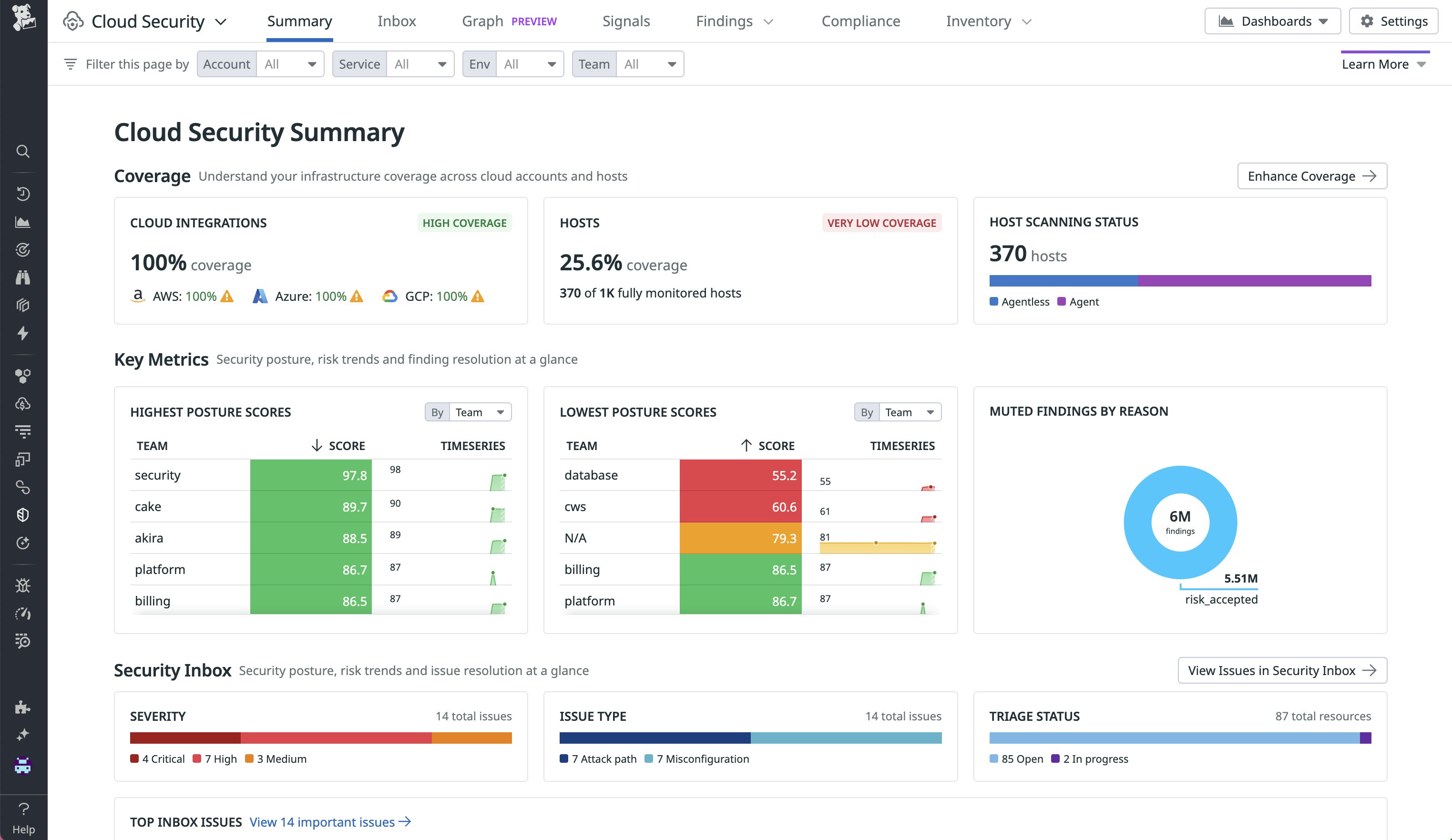

新しい Cloud Security Summary ページでセキュリティ状況を一目で確認する

刷新された Summary ページはインフラ全体の主要なセキュリティ指標を一元的に表示します。スキャン範囲を広げるための具体的な方法が明確に提示されるほか、ミュートされたセキュリティ検出結果の理由を確認したり、リスクが集中しているチームやサービス、または対応が優れている領域を特定したりすることが可能です。これらのインサイトは、Overview ページ内の既存セクションを集約したものとともに、CISO やセキュリティマネージャーが詳細を掘り下げることなく、自社のクラウドセキュリティプログラム全体を評価するのに役立ちます。Cloud Security のご利用いただくには、 ドキュメント (英語版) を参照してください。

新しい Cloud Security Summary ページは、現在 Preview 版としてご利用いただけます。ご利用をご希望の方は、Customer Success 担当者までお問い合わせください。

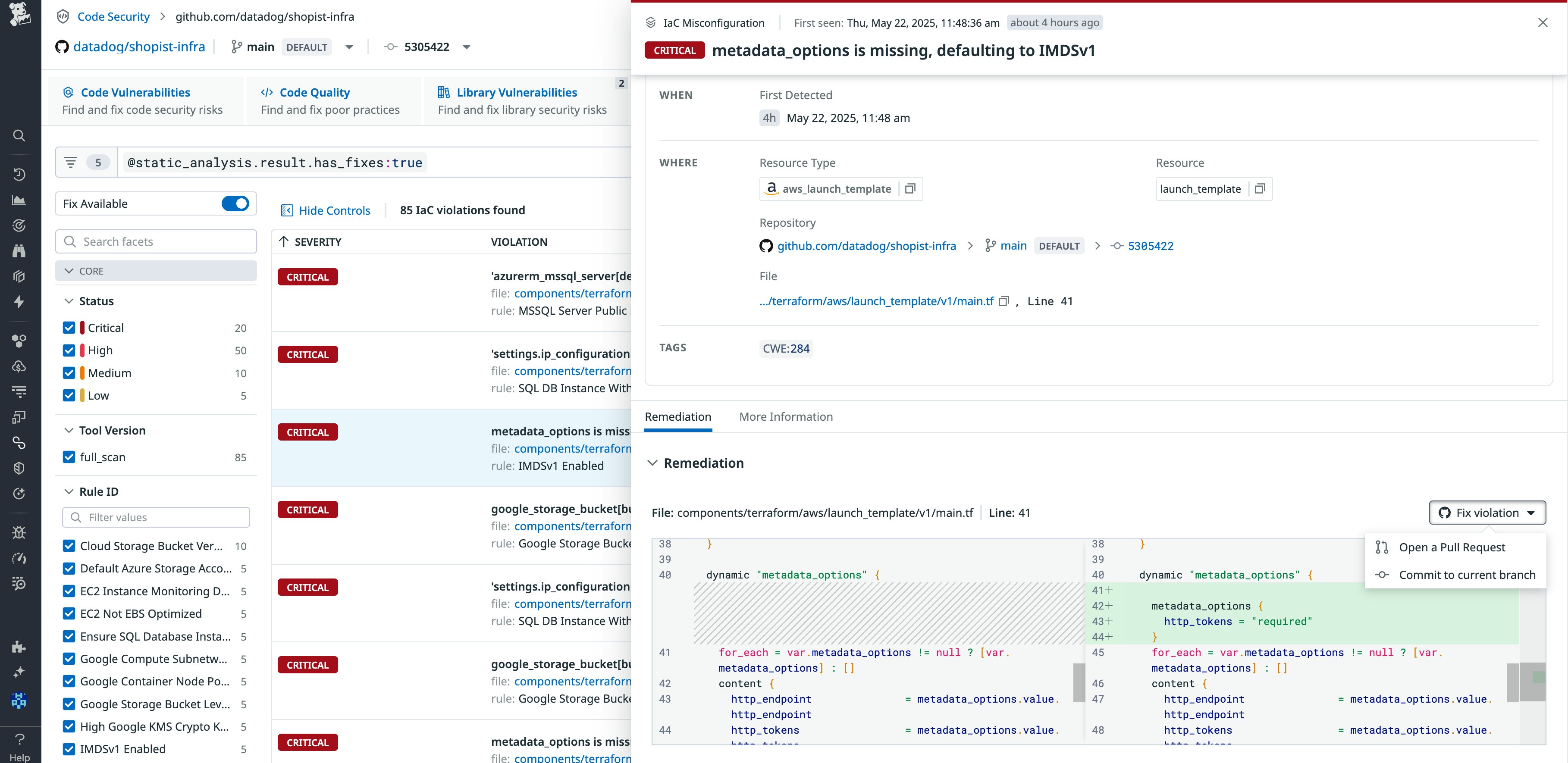

IaC Security で Infrastructure-as-Code ファイルの誤構成を検出する

Datadog IaC Security は、クラウド環境全体の IaC 設定をエンド ツー エンドでカバーし、本番環境に到達する前にセキュリティ上の問題を検出・修復できるよう支援します。開発者のワークフローにシームレスに統合されており、コードとクラウドを横断した検出結果を一元的に可視化できます。さらに、180 以上の検出項目に対してワンクリックで修復を適用することも可能です。IaC Security は Cloud Security、Code Security などの Datadog 製品と組み合わせて利用することで、すべての検出ルールを単一のプラットフォーム上で一括管理できます。

IaC セキュリティにおける Datadog の取り組みについては ブログ記事 (英語版) をご覧ください。プレビュー版のご利用は こちら からお申し込みいただけます。

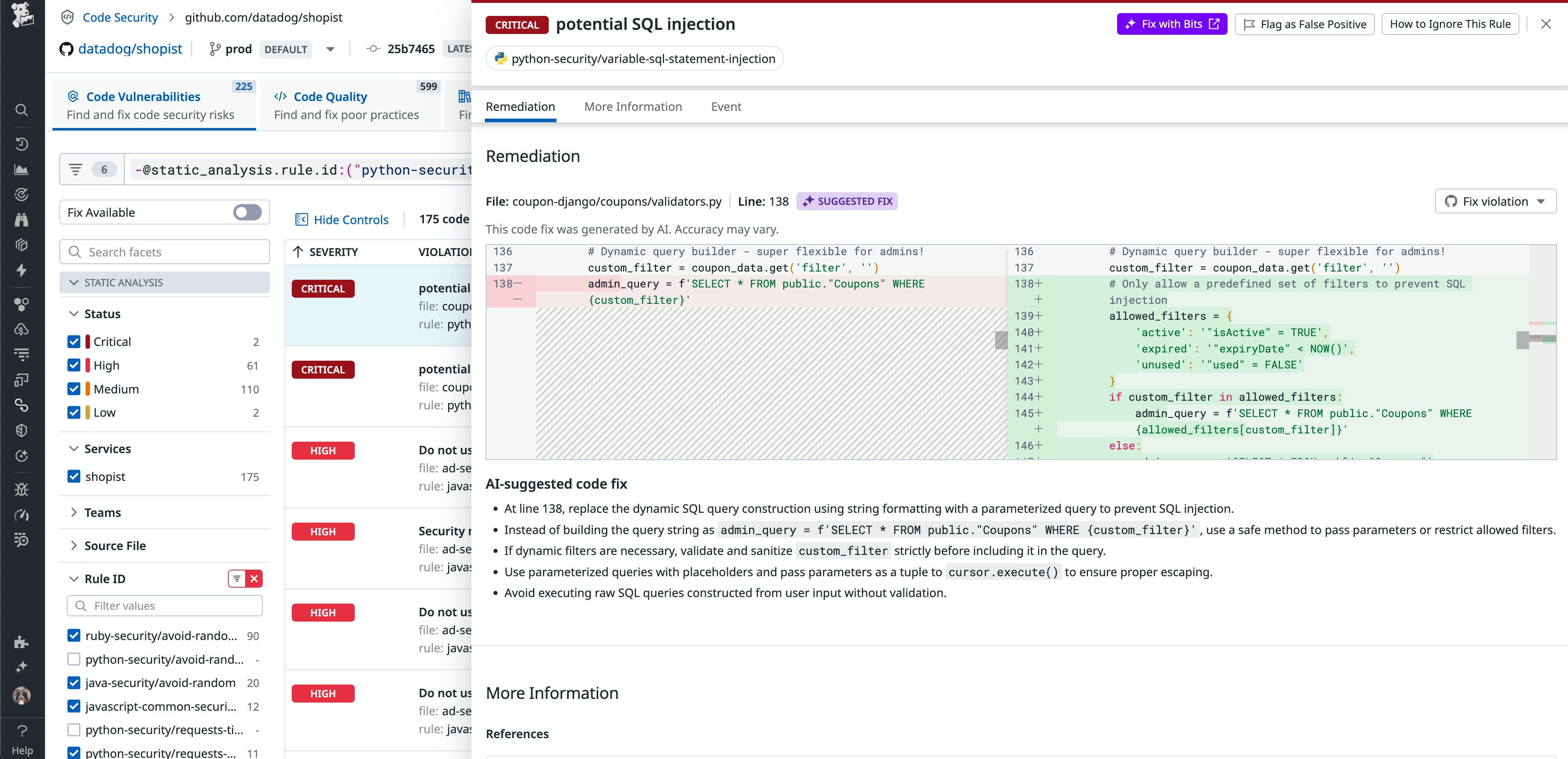

Datadog Code Security で重大な脆弱性を優先的に対応する

Datadog Code Security は、IDE、プルリクエスト、CI/CD パイプラインから本番環境に至るまで、開発ワークフローにセキュリティを直接組み込みます。早期検出のメリットとランタイムコンテキストを組み合わせることで、自社コードとサードパーティライブラリの両方に潜む緊急度の高いリスクを特定し、優先的に対応できます。これにより、アラート疲れを大幅に軽減し、連携して重大な脆弱性をより迅速に修正できるようになります。

詳しくは ブログ記事 (英語版) をご確認ください。

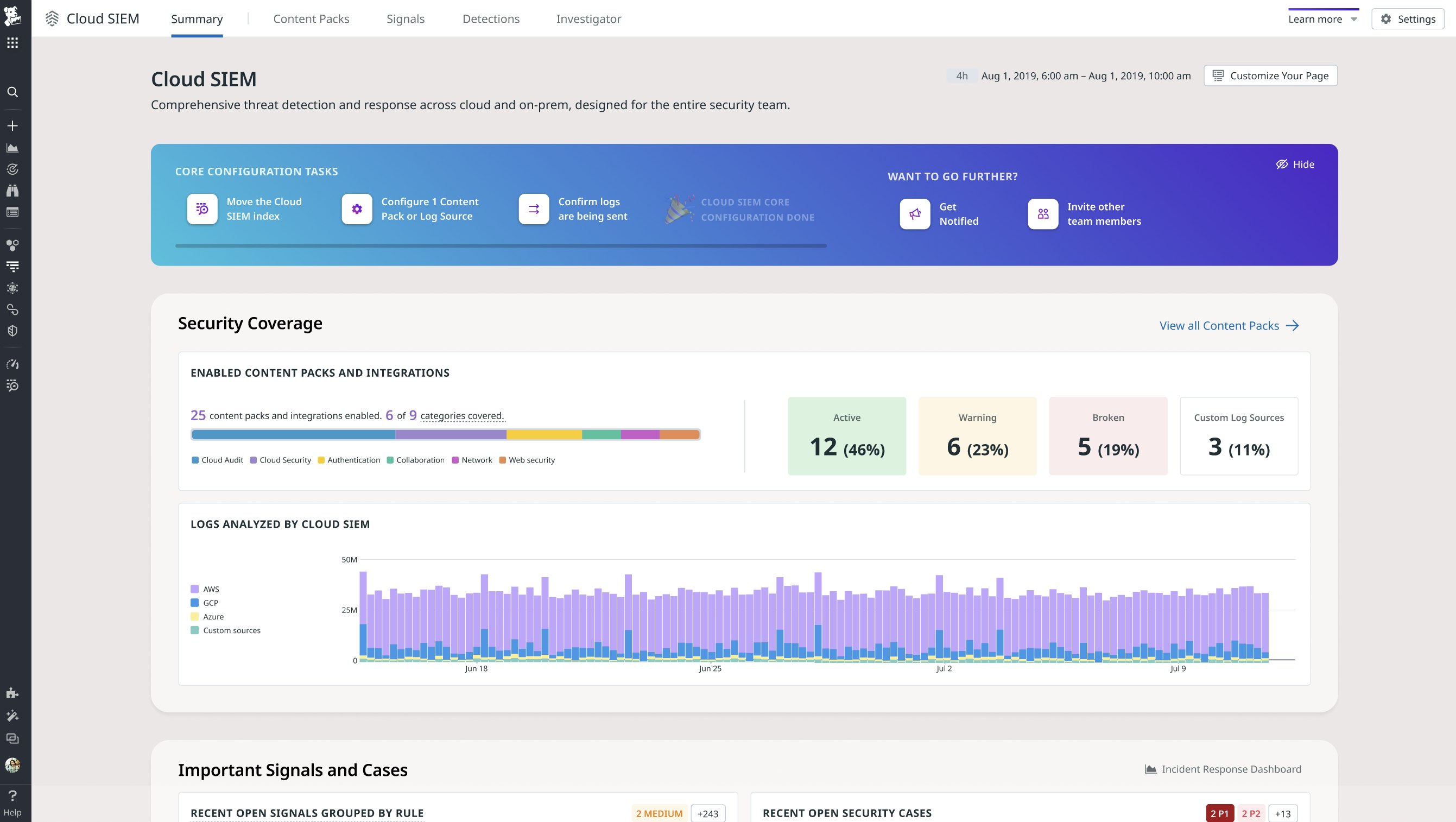

新しい Cloud SIEM Overview ページで役割別に最適化されたセキュリティ指標とアクションを確認する

刷新された Cloud SIEM Overview ページは、セキュリティ アナリスト、セキュリティ エンジニア、脅威の検出専任のセキュリティエンジニア (ディテクション エンジニア)、セキュリティ マネージャー向けに、より洞察に富んだセキュリティ指標と具体的な対応策を提示するよう設計されています。この新しいページにより、チームは注目すべきポイントを把握しやすくなり、Cloud SIEM のトップページから強力なツールにすばやくアクセスできます。今すぐご登録いただき、環境内の脅威に対する可視性と対応力をさらに高めましょう。

プレビュー版のご利用ついてはアカウント チームまでご連絡ください。Datadog Cloud SIEM の詳細は ドキュメント (英語版)をご確認ください。

Cloud SIEM のデフォルトルールをそのままカスタマイズする

セキュリティチームは、Datadog Cloud SIEM 上で、デフォルトルールやパートナールールを複製することなく、直接編集できるようになりました。深刻さ、プレイブック、ルール名などの主要なフィールドの上書きや、クエリロジックの拡張を行ってもDatadog Security Research からのルール更新は引き続き適用されます。これにより、デフォルトの改善内容との同期を保ちながら、自社環境に最適化された検出ルールを柔軟に運用できます。

詳細は ドキュメント (英語版)をご確認ください。

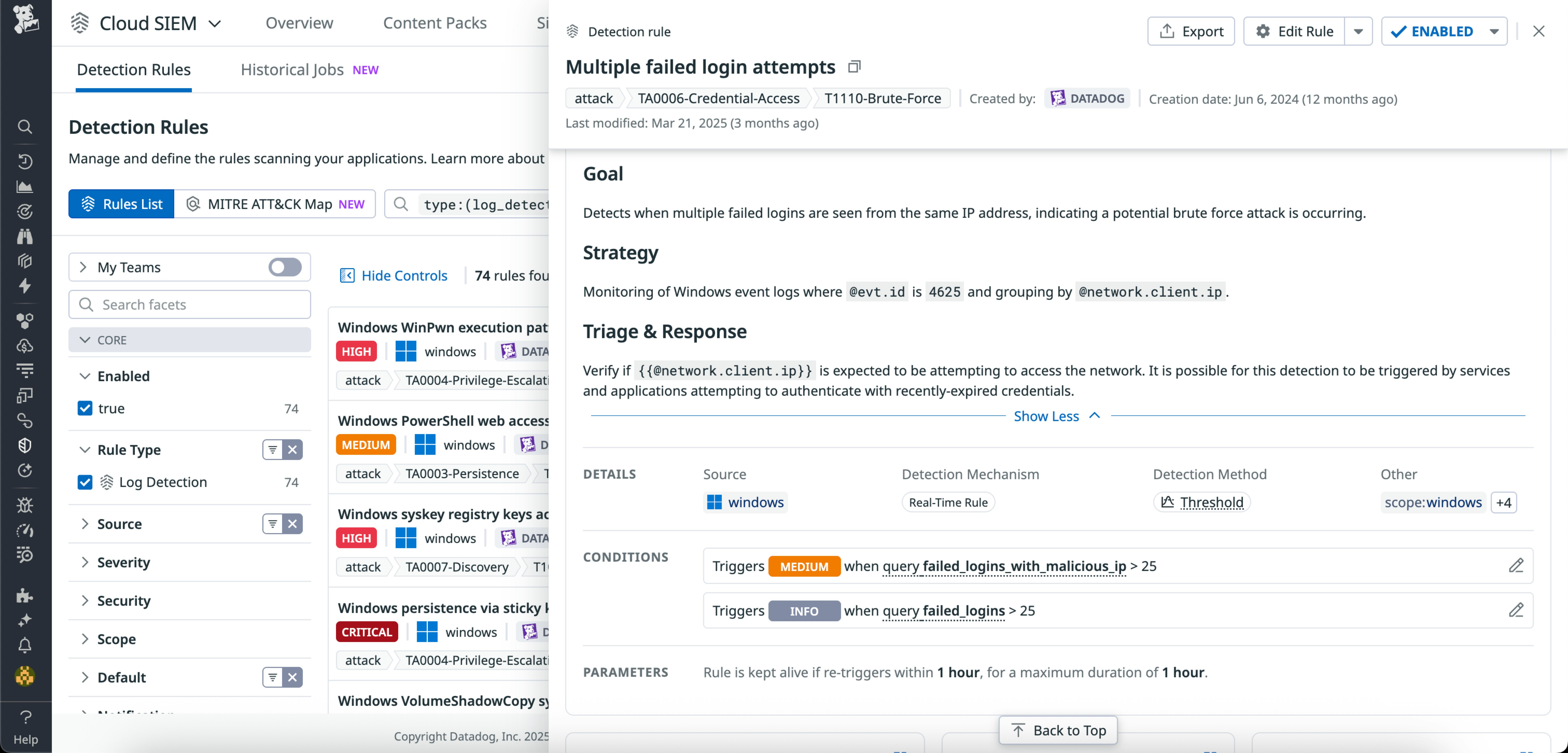

新しい Rule Side Panel で検出ルールをすばやく確認する

Datadog Cloud SIEM の Rule Side Panel を使えば、ルールエディタを開かなくても、ワンクリックでルールの詳細を確認できます。この直感的なパネルでは、条件や抑制ルール、シグナルの履歴、バージョンの変更履歴、ジョブの実行状況など、ルールに関する主要な情報をひと目で確認できます。

詳しくは、ドキュメント (英語版) を参照してください。

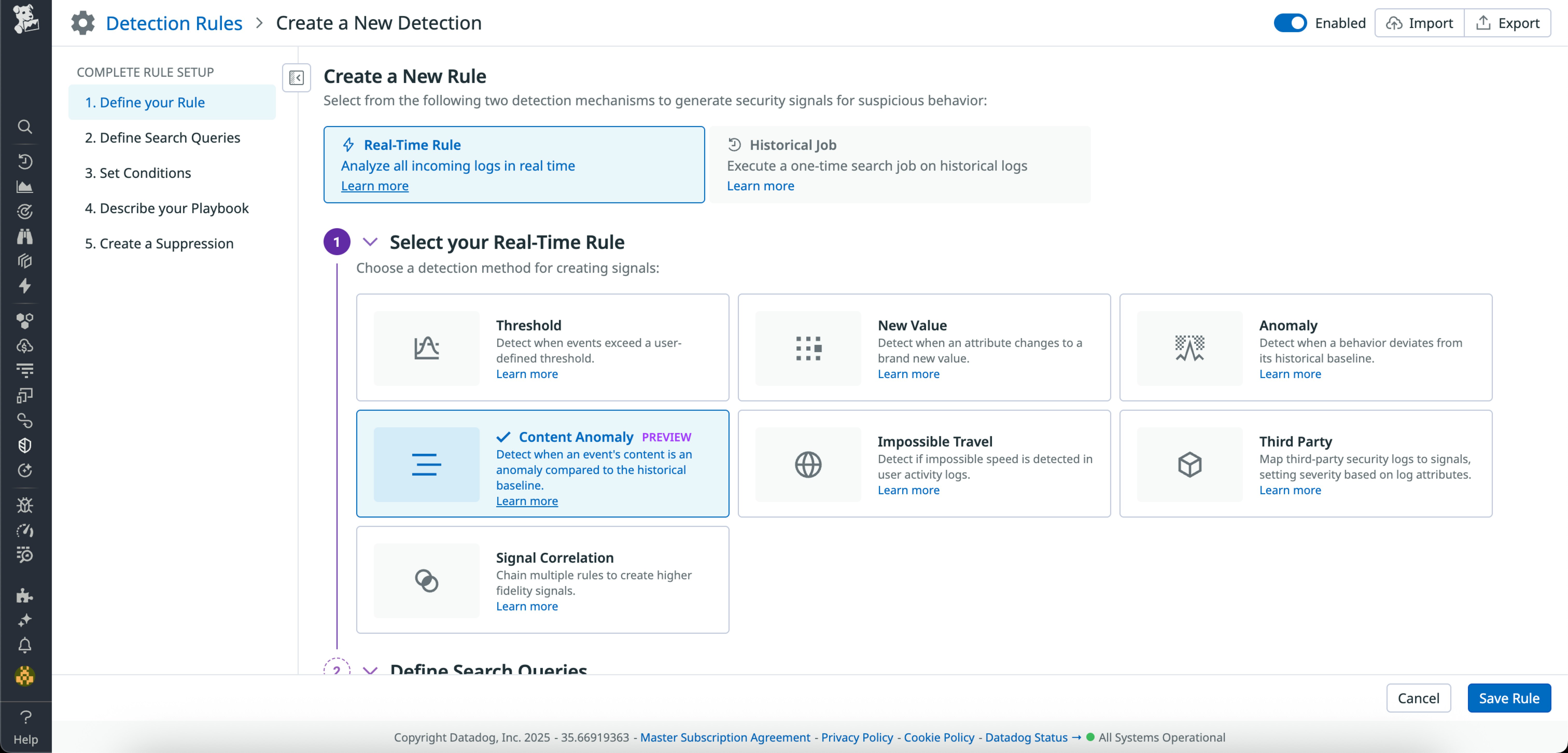

Cloud SIEM の Content Anomaly Detection で潜在的な脅威を検出する

Content Anomaly Detection を使用すると、Datadog Cloud SIEM はログの構造や量だけでなく、内容そのものを解析できるようになります。不正アクセス、予期しない挙動、設定のわずかな変更など、他の手法では見落とされがちなリスクを検出できます。詳しくは ドキュメント(英語版) をご覧ください。

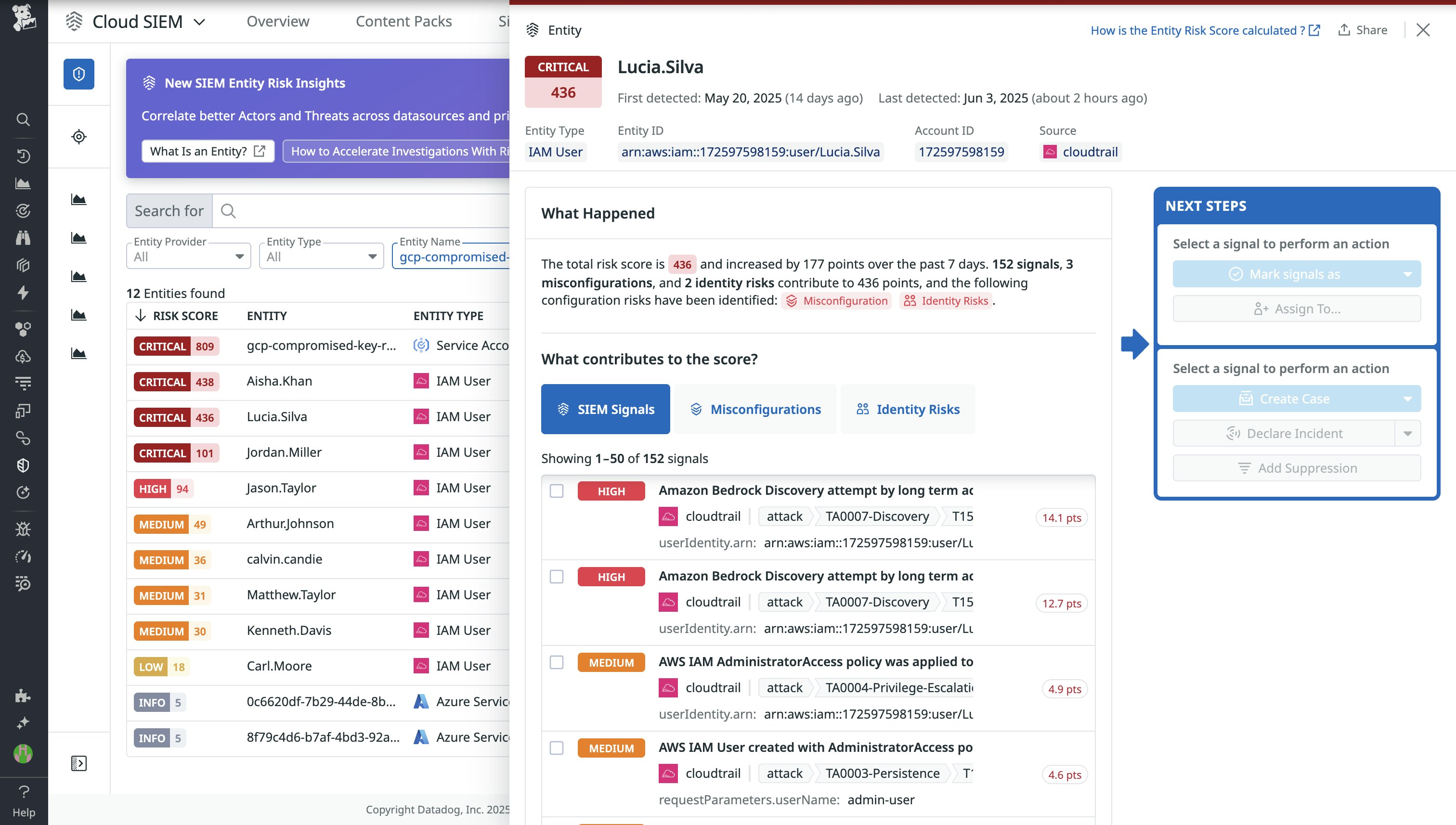

Datadog Cloud SIEM の Risk Insights で相関エンティティをもとに調査の優先度を判断する

Cloud SIEM Risk Insights は、主要なクラウドプロバイダーにまたがるエンティティタイプを統合することで、セキュリティオペレーションの強化を支援します。Cloud SIEM のシグナルにCloud Security Management から得られるアカウントやユーザーのリスク情報を結び付けることで、より効果的な調査が可能になります。ユーザー ID やマシン ID にはリスクスコアが付与されており、セキュリティチームは、緊急性の高いユーザーやマシンなどの不審な対象から優先的に対応できます。詳しくは ドキュメント (英語版) をご覧ください。

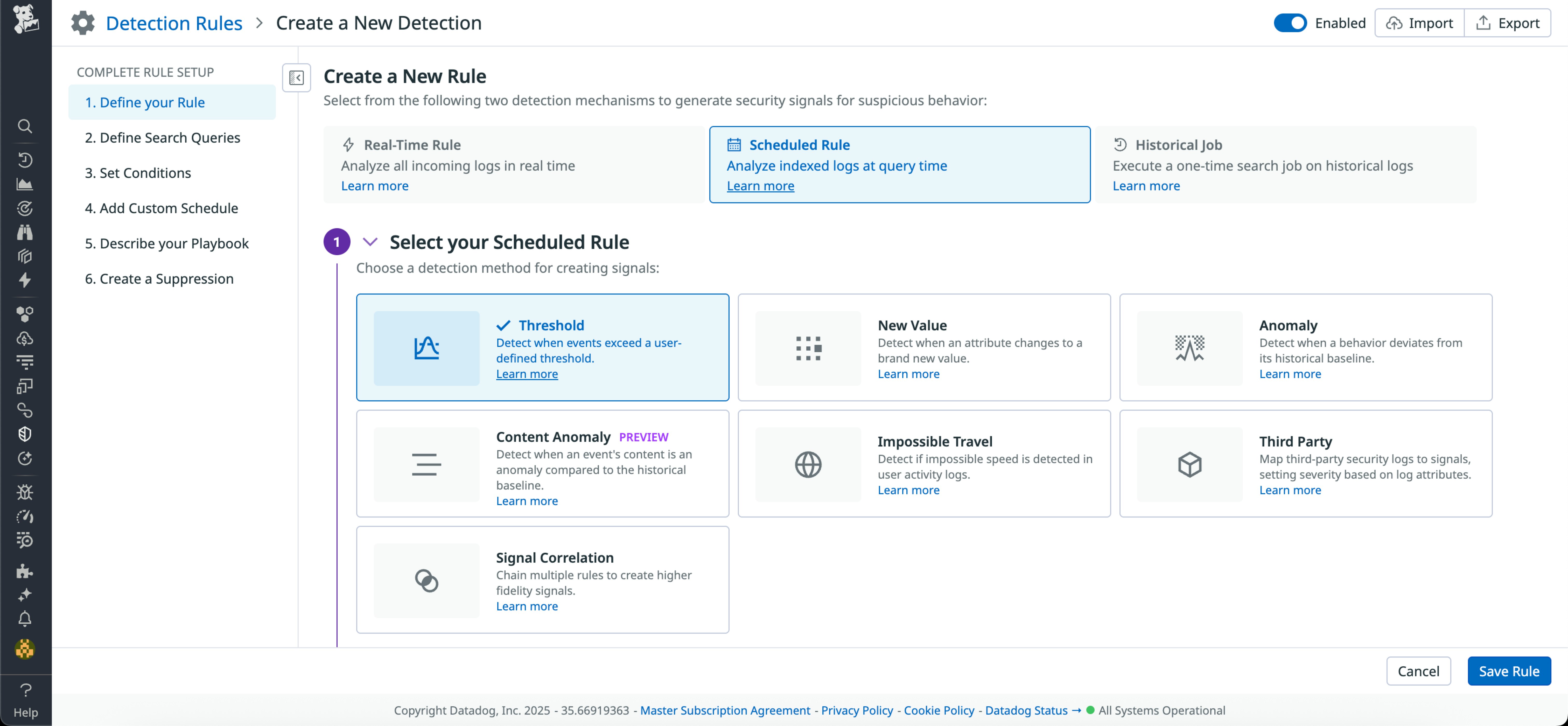

Datadog Cloud SIEM の Scheduled Rules で高度な脅威を特定する

Datadog Cloud SIEM の Scheduled Rules を使えば、あらかじめ定義したスケジュールに沿って検出を実行できます。長期間のログ分析や、計算フィールドを活用した高度なクエリが求められる脅威に対しても、効果的に対応できます。リアルタイムのシグナルでは検出が難しい DNS トンネリングや、長期間にわたるブルートフォース攻撃のようなパターンも捉えることができます。Scheduled Rules を活用して、ログに対するより深い分析を実現しましょう。Preview 版は こちら からご登録ください。

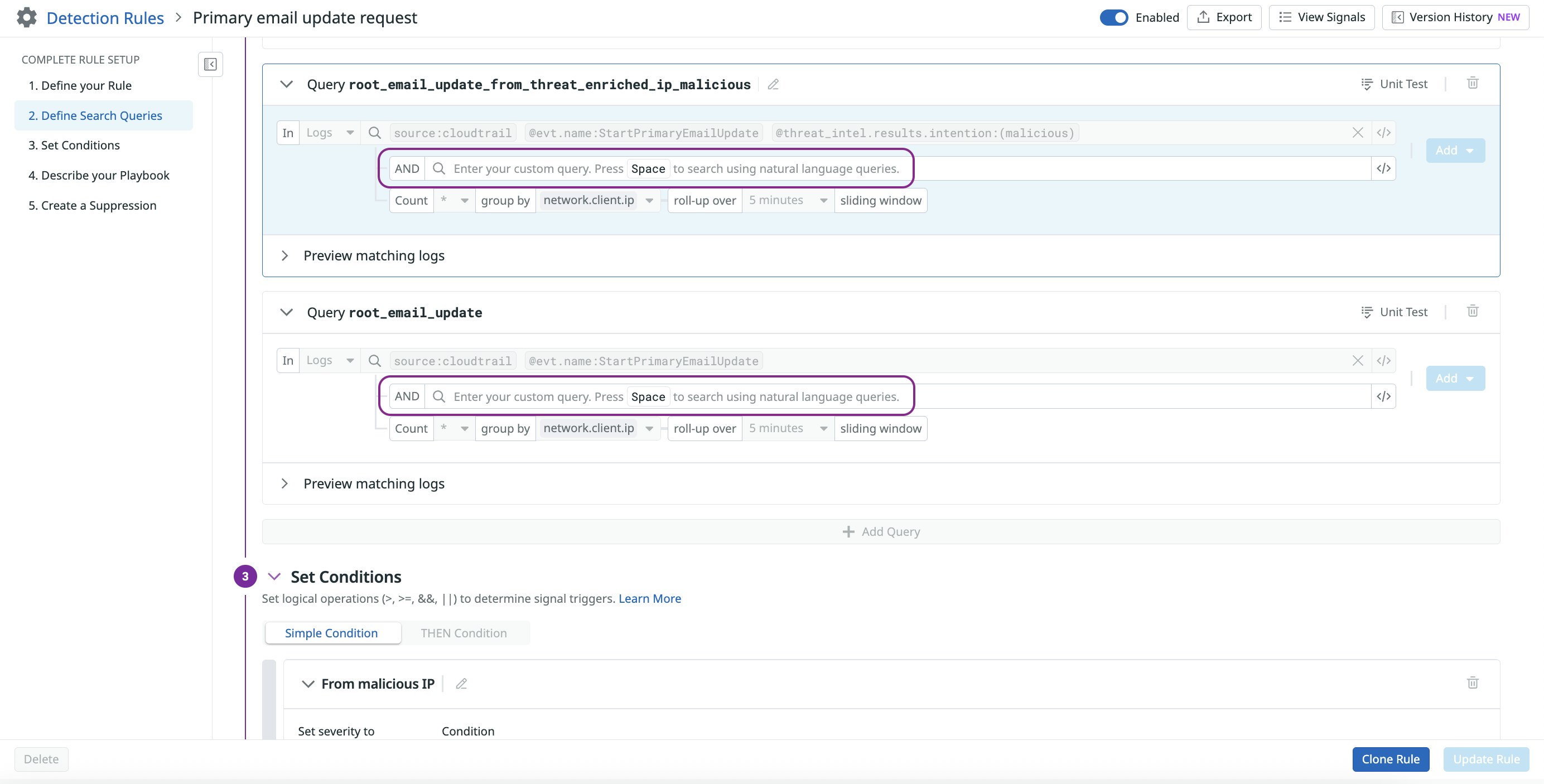

Datadog Cloud SIEM の Sequence Detection で多段階攻撃を特定する

Datadog Cloud SIEM の Sequence Detection を使用すると、初期アクセス、権限昇格、データ流出といった複数段階にわたる攻撃の関連アクティビティを特定できます。イベントの発生順序を定義し、条件、ユーザー、時間枠などの組み合わせを細かく制御してシグナルを生成できるため、個別のルールでは見逃されがちな段階的に進行する攻撃の流れを捉えるのに役立ちます プレビュー版に登録する し、ドキュメント (英語版) で詳細をご覧ください。

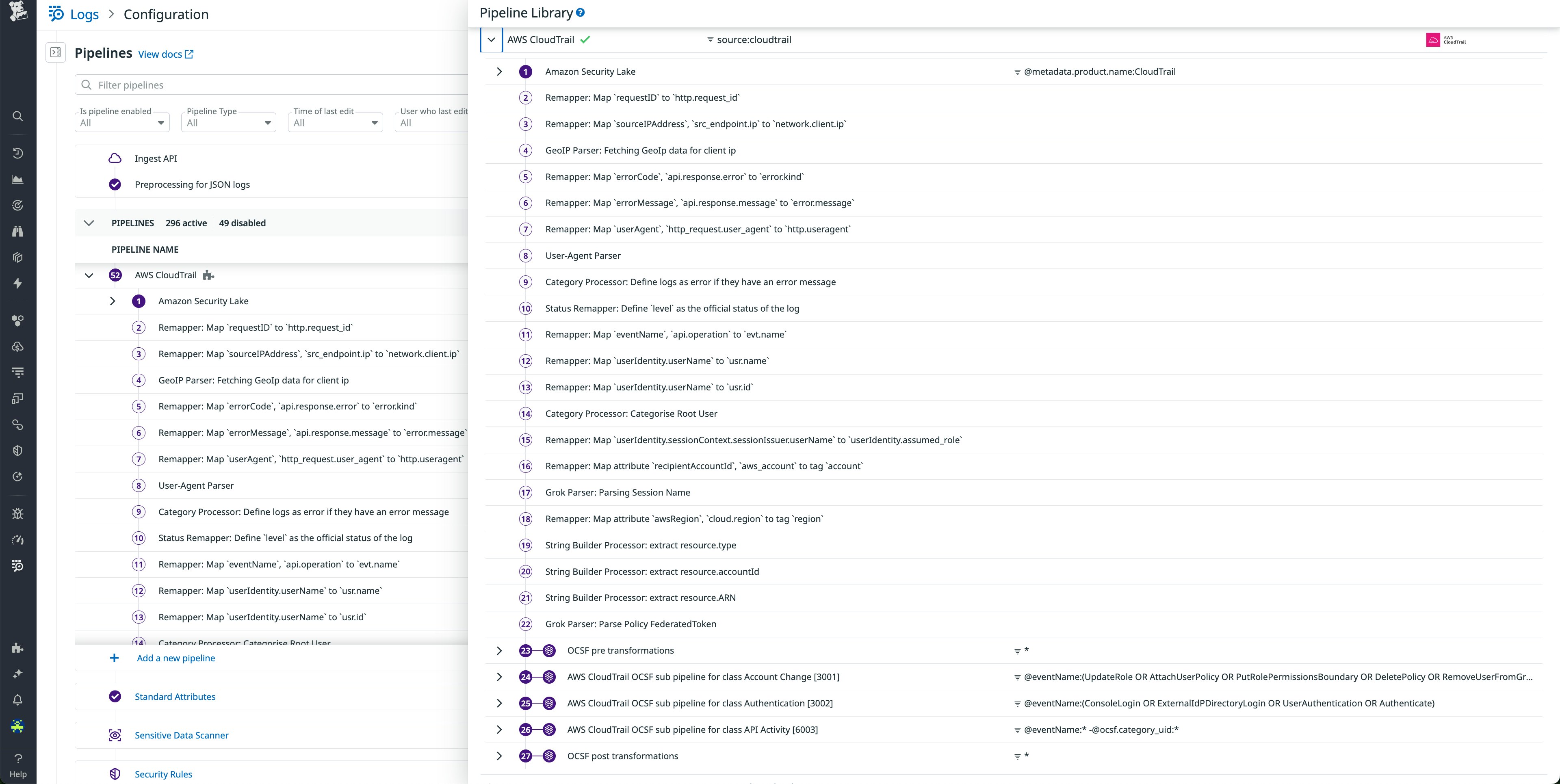

Datadog Cloud SIEM でデータを OCSF Common Security Data Model に準拠して正規化する

OCSF に基づく Common Security Data Model を採用した Datadog Cloud SIEM は、AWS CloudTrail、Okta、GitHub などからのログを自動的に統一されたスキーマに変換します。これにより、ログを個別に整形する必要がなくなり、環境全体で一貫性があり、柔軟に拡張可能な検出ルールを構築できます。この標準化により、調査のスピードが向上し、複数のプラットフォームにまたがる脅威を検出することも可能になります。さらに、スキーマに準拠したデータをそのまま分析に活用できるため、セキュリティ体制の強化にもつながります。OCSFの正規化が検出と対応の迅速化にどう役立つのかは、[ドキュメント]https://docs.datadoghq.com/security/cloud_siem/open_cybersecurity_schema_framework/) (英語版) をご確認のうえぜひお試しください。

運用・コンプライアンス基準の徹底

Resource Policies でインフラのコンプライアンスを積極的に管理する

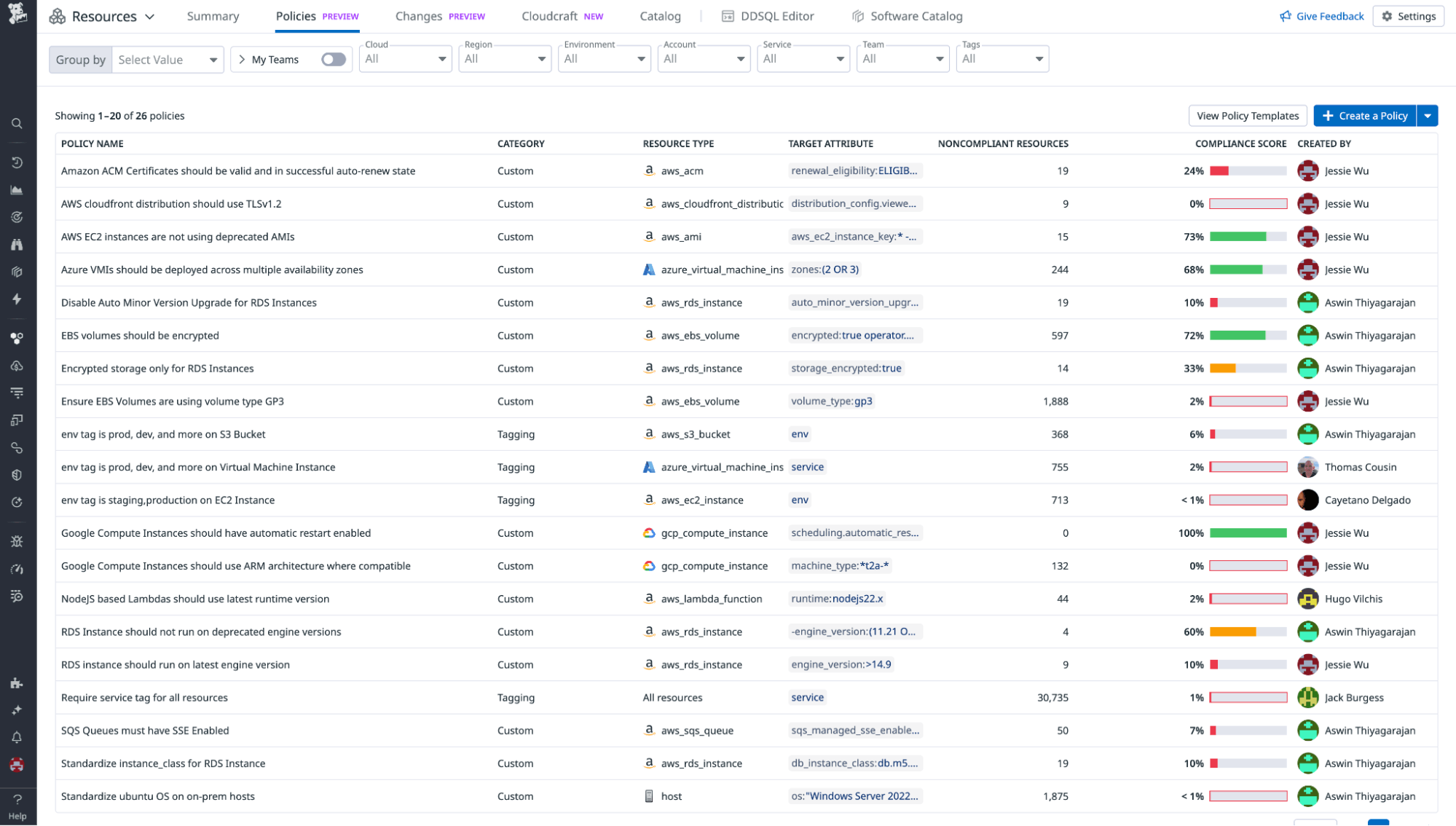

現在 Preview 版の Datadog Resource Policies を使用すると、AWS、Microsoft Azure、Google Cloud 上のリソースに対して、「Amazon Lambda Functions で推奨されていないランタイムを使用しない」「Amazon ACM 証明書は有効で、自動更新が有効になっていること」といった柔軟なロジックによるカスタムポリシーを、スクリプト不要で定義できます。これにより、マルチクラウド環境への移行やリソースの拡大が進む中でも、組織全体のリソースがベストプラクティスに沿って最適に構成されているかを一元的に可視化・管理できます。

ポリシーを作成した後は、チームや任意のタグごとにインフラのコンプライアンス状況を評価できるため、非準拠のリソースを持つアプリケーションチームや、対応状況が特に低いチームを特定できます。また、特定の条件でフィルターしたビューをアプリケーションチームと共有することで、各チームは自分たちに関係するポリシーのみを確認できます。

Resource Policies Preview 版へのアクセスは こちら からリクエストいただけます。詳しくは、こちらのブログ記事 をご確認ください。

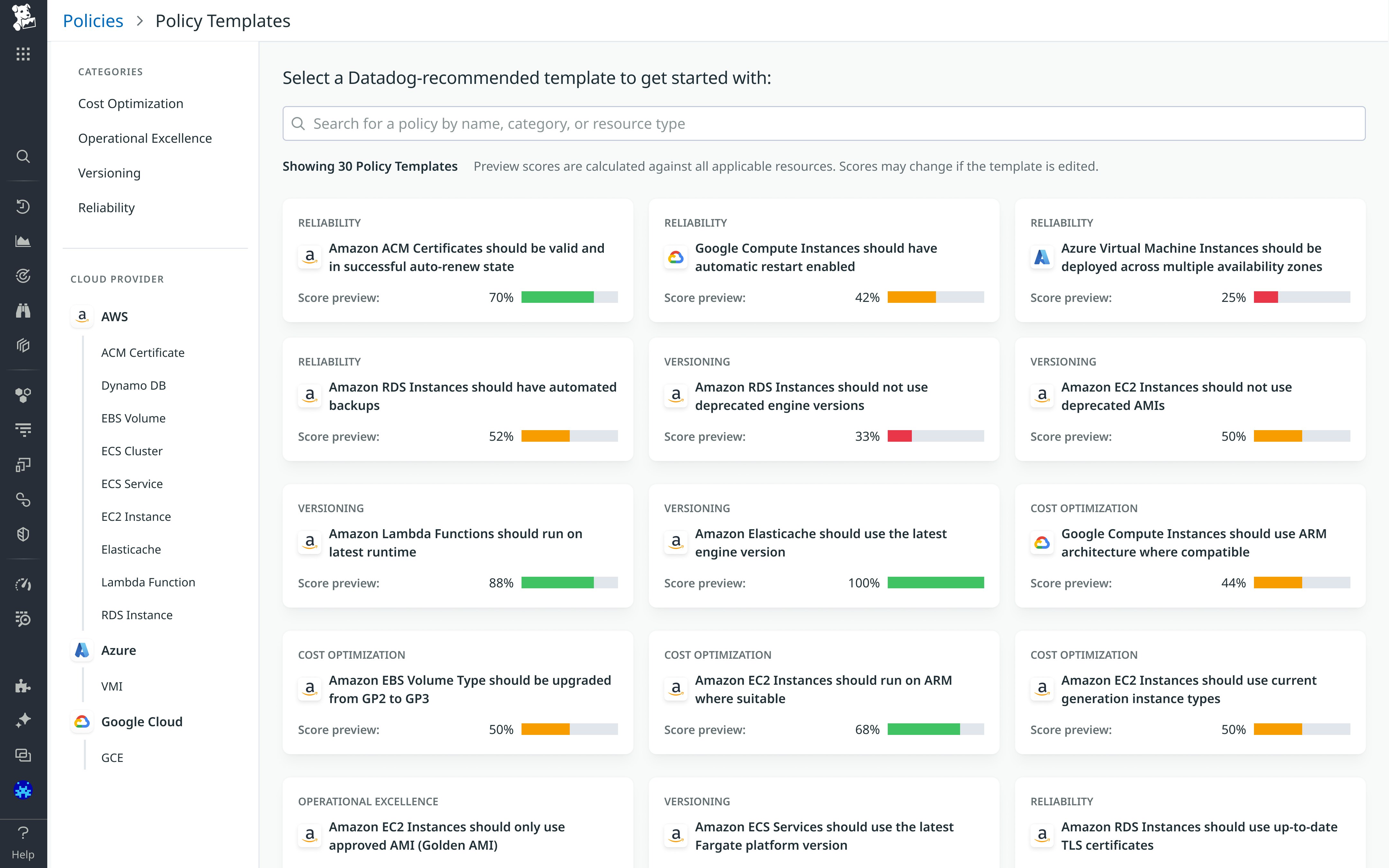

すぐに使えるポリシーテンプレートで、インフラのコンプライアンス対応をスムーズに始める

Datadog Resource Policies を利用することで、クラウドの信頼性、運用の卓越性、セキュリティ、コスト効率に関する内部標準を定義し、インフラ全体でベストプラクティスの順守を促進できます。今回、新たに信頼性、コスト最適化、運用の最適化に加え、使用バージョンの標準化を支援するポリシーテンプレートが追加されました。これにより、リソース構成を最適化するために何をすべきかが明確になり、すぐに対応を始めることができます。これらのテンプレートは、組織固有のニーズに応じてカスタマイズすることも可能です。

利用可能なポリシーテンプレートや、インフラのコンプライアンスギャップの把握方法をご覧になりたい方は、 こちら からResource Policies Preview 版へのアクセスをご登録ください。

Native Actions でリソース ポリシーの誤構成を自動修復する

Resource Policies をポリシーテンプレートで設定することで、インフラにおけるベストプラクティスの順守を徹底できます。一部のユースケースでは、修復を担当するチームが 別のツールに切り替えることなく、Datadog 上からクラウドコンソールを直接操作できるようになりました。また、ポリシー作成者は開発者向けに詳細な修復手順を設定できるため、やり取りの手間を減らし、修復までの時間を短縮できます。ベスト プラクティスの順守を徹底し、誤構成を迅速に解消するには、こちら からPreview へのアクセスをお申し込みいただくか [ブログ記事] (https://www.datadoghq.com/blog/datadog-resource-policies/) をご確認ください。

Cloudcraft Security Overlay でセキュリティの誤設定を可視化する

Cloudcraft Security Overlay は、インフラの誤設定を関連する構成や状況とともに可視化し、セキュリティ体制をひと目で評価できるようにします。この機能では、NIST、SOC 2、HIPAA などのコンプライアンス基準に基づくあらかじめ定義されたルールに照らしてリソースを評価し、誤設定を検出します。検出結果は Cloudcraft のダイアグラム上に重ねて表示され、誤設定が環境全体に与える影響を視覚的に把握できます。たとえば、攻撃者が機密データに到達する可能性のある経路や、セキュリティインシデントが下流に与える影響を分析できます。修正が必要な誤設定を見つけたら、対象のリソースをクリックして調査を続けることができ、業界のコンプライアンス基準 に基づいて問題の内容と修正方法をまとめたサイドパネルが表示されます。その場で対処に移ることも可能です。

詳しくは ドキュメント (英語版)をご確認ください。

組織全体での Datadog 環境の管理

Datadog Agent を再起動せずに Datadog API キーをローテーションする

Datadog Agent を再起動することなく API キーをローテーションできるようになりました。これにより、ダウンタイムやサービス中断を引き起こすことなくシームレスにキーを更新できます。この機能により、API キーと Agent をそれぞれ管理するチーム間の調整が容易になり、煩雑で時間のかかる同期作業が不要になります。効率的なキー ローテーションが可能になることで、セキュリティが強化され、機密データへの不正アクセスのリスクを低減できます。重要な資産を保護しつつ、運用効率の向上も実現できます。セットアップ方法については ドキュメント (英語版) をご覧ください。

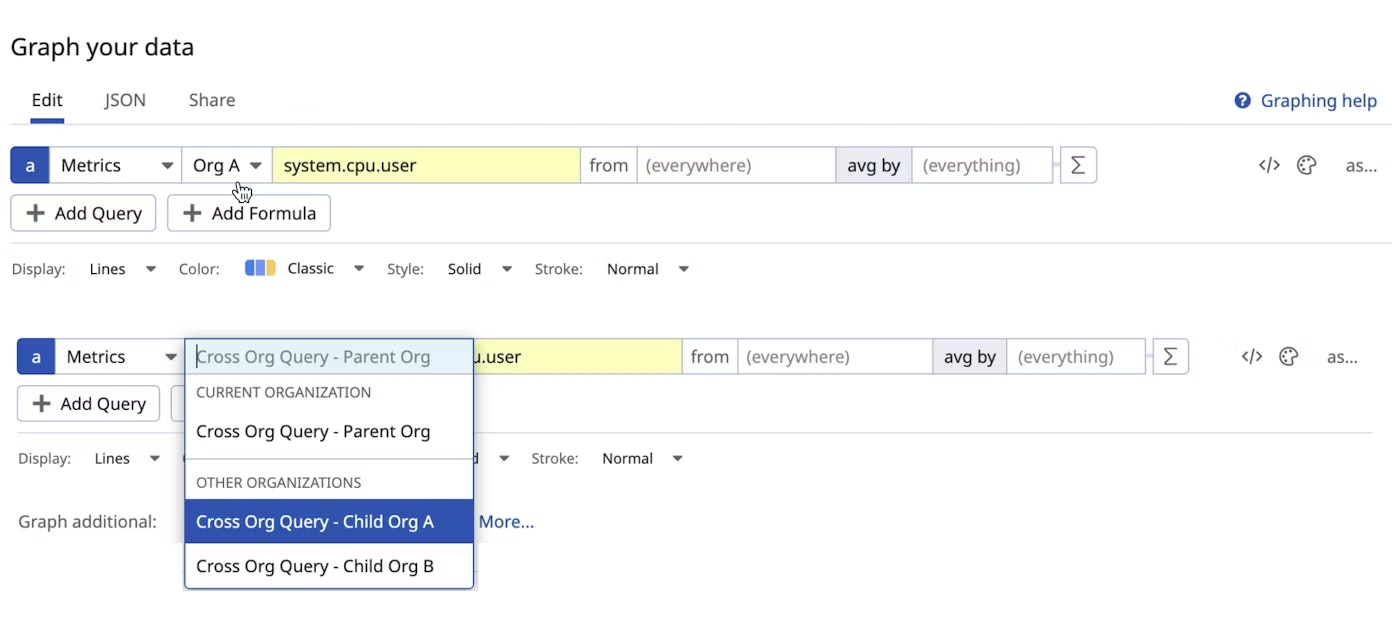

Cross-organization Visibility で複数組織にまたがるメトリクスとログを一元的に可視化・照会する

コンプライアンスや法務、セキュリティ上の要件から、1つの Datadog アカウント内で 複数の組織 をに分けて運用し、データを分離している企業も少なくありません。しかし、重要なオブザーバビリティデータが分断されているとチーム間の連携が難しくなり、オブザーバビリティの目標を達成するうえで障害となることがあります。現在一般提供中の Cross-organization Visibility を利用すれば、同一アカウント内で分割された複数のDatadog 環境 (部門や用途ごとの環境)を横断してメトリクスやログデータをクエリし、複数環境のインサイトをまとめて取得できます。詳しくは ドキュメント (英語版)をご覧ください。

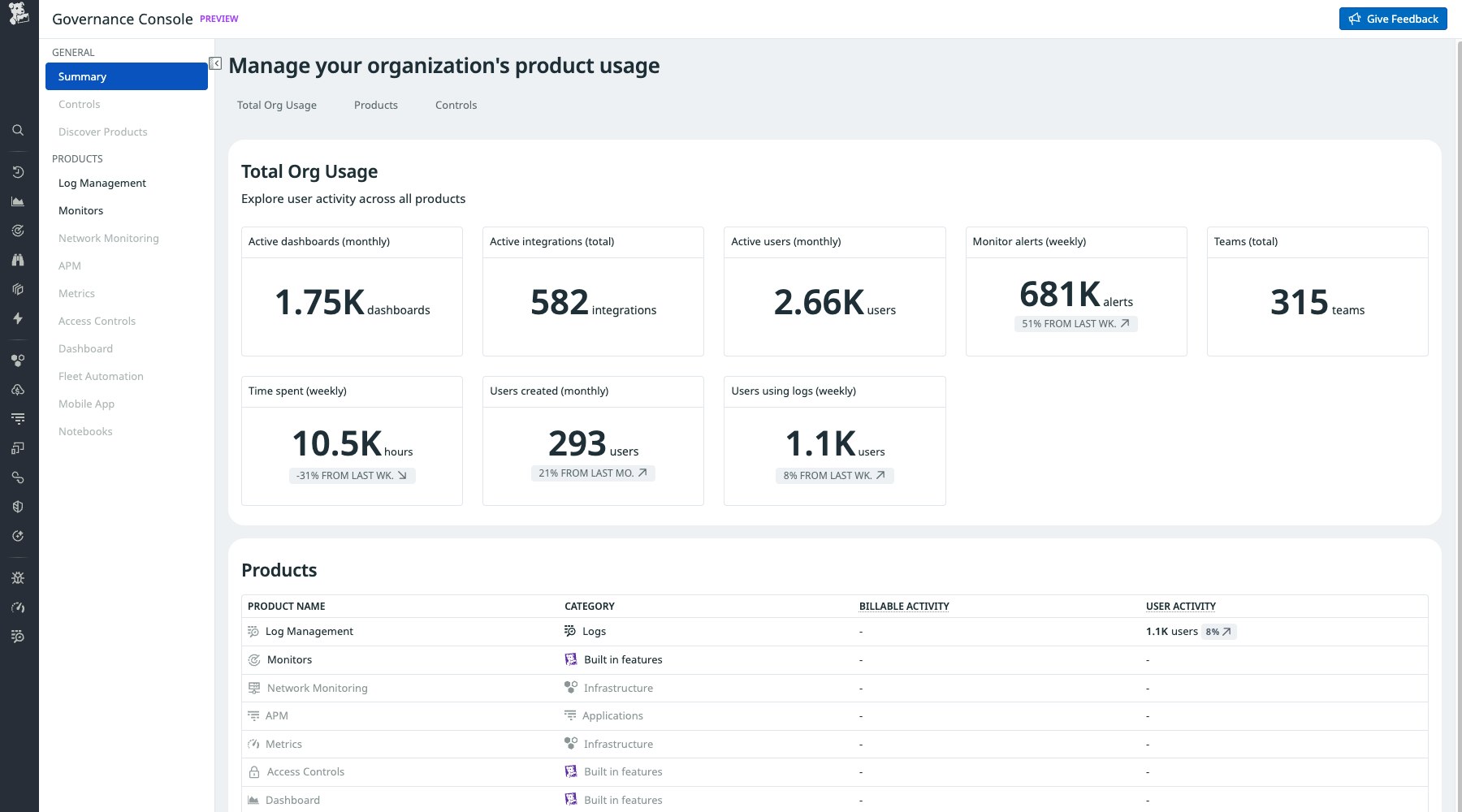

Governance Console で組織全体の Datadog 製品の利用状況を可視化・監視する

ガバナンスの一貫性を保つ取り組みは、意図は良くても途中で頓挫してしまうことが少なくありません。多くのチームが、タグ付けの混乱、責任の所在の不明確さ、そして管理体制を上回るスピードで拡大したインフラに直面しています。現在Preview版の Governance Console は、Datadog アカウント全体の利用状況をリアルタイムでヘルスチェックし、導入の偏りやコストの集中している部分を可視化し、価値を最大化するためのベストプラクティスを提案します。さらに、ワンクリックでガードレール(ポリシー制御)を適用できるため、利用規模が拡大しても、すべてのチームが効率的に運用しつつ、コンプライアンスと制御性を確保できます。 Governance Console は Preview 版を提供中です。詳しく、は担当 CSM または TAM までお問い合わせいただくか、Preview版 にご登録ください。

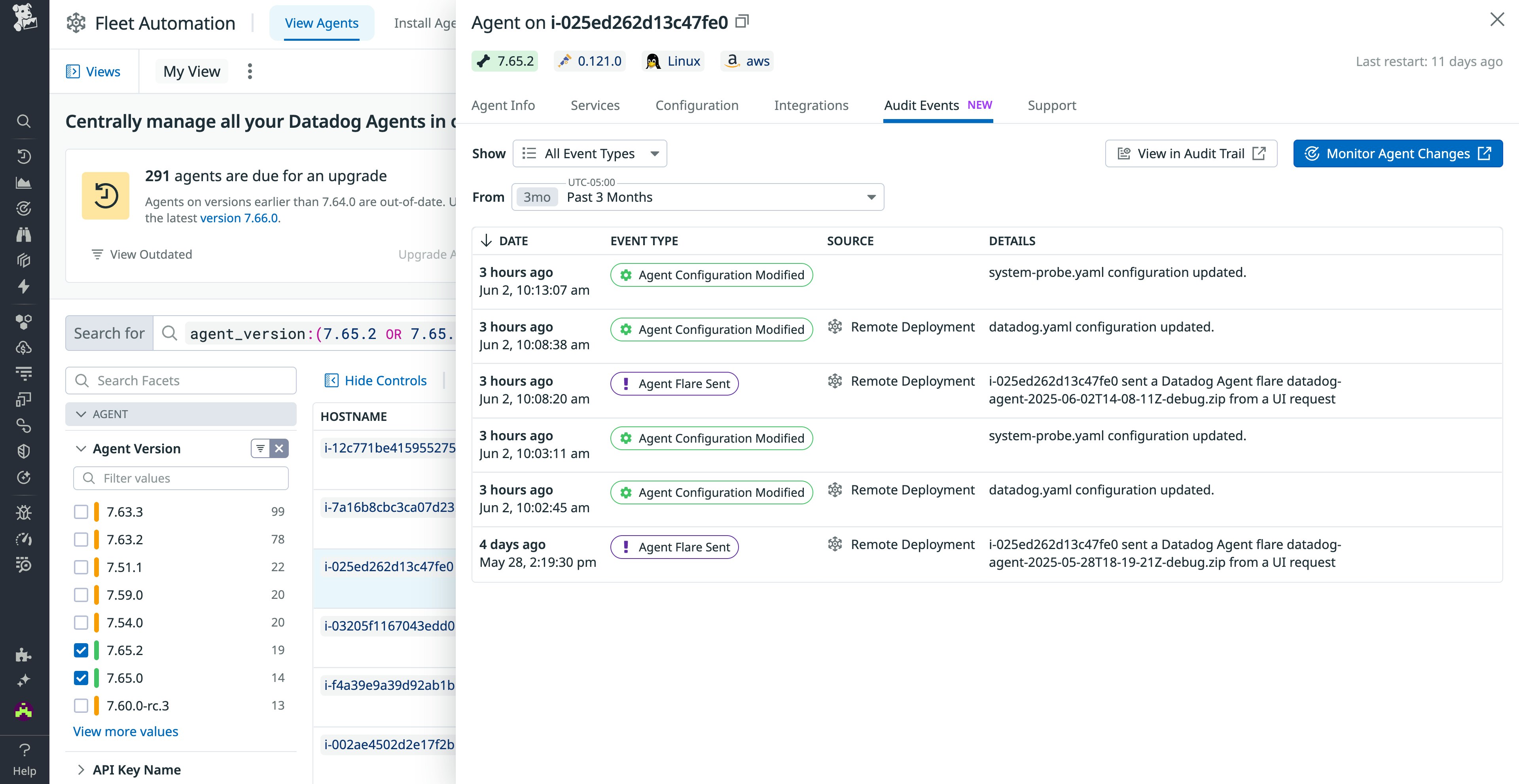

Fleet Automation で Datadog Agent のAudit Trail (監査ログ) イベントを確認する

Fleet Automation は Datadog Agent の監査ログと連携し、設定変更、アップグレード、API キーの更新、インストール、Support Flare などの重要なイベントを一元的に可視化します。この統合ビューにより、過去と現在の設定を迅速に比較したり、重大な変更を継続的に監視したりすることができ、トラブルシューティングの時間を大幅に短縮できます。さらに、変更が「いつ・どこで・誰によって」行われたかを正確に把握できるため、可視性と制御性が向上します。その結果、インフラ全体で一貫したオブザーバビリティを維持し、信頼性の高いデプロイと、予測可能な Datadogの利用コストを実現できます。始め方については、ドキュメント (英語版) をご覧ください。

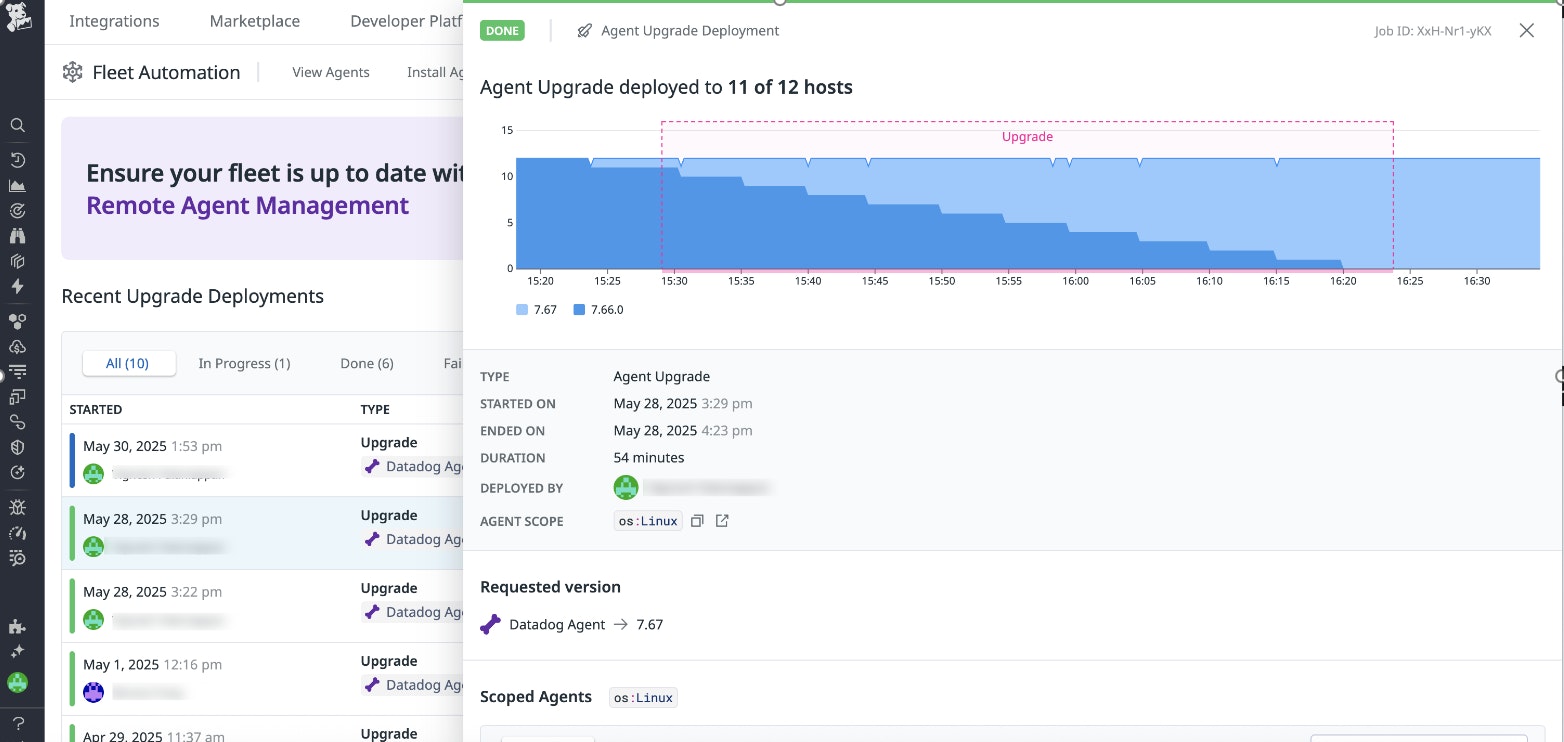

Fleet Automation でインフラ全体の Agent アップグレードを簡潔かつ一元的に管理する

Fleet Automation の新しい Agent アップグレード機能により、インフラ全体の Agent ソフトウェアを簡潔かつ一元的にアップグレードできるようになりました。アップグレードを集中管理することで、新機能やセキュリティパッチを含む最新の Agent バージョンを、すべての環境に迅速かつ確実に展開できます。また、アップグレードの進捗や状況を一目で把握できるため、大規模環境でも展開結果を確認しながらスムーズに運用できます。さらに、ホストへのアクセス権について他チームと調整する必要がなくなり、運用効率も大幅に向上します。単一のツールで異なる OS をまたいでアップグレードプロセスを統一できる点も、大きなメリットです。詳しくは ドキュメント (英語版)をご確認ください。

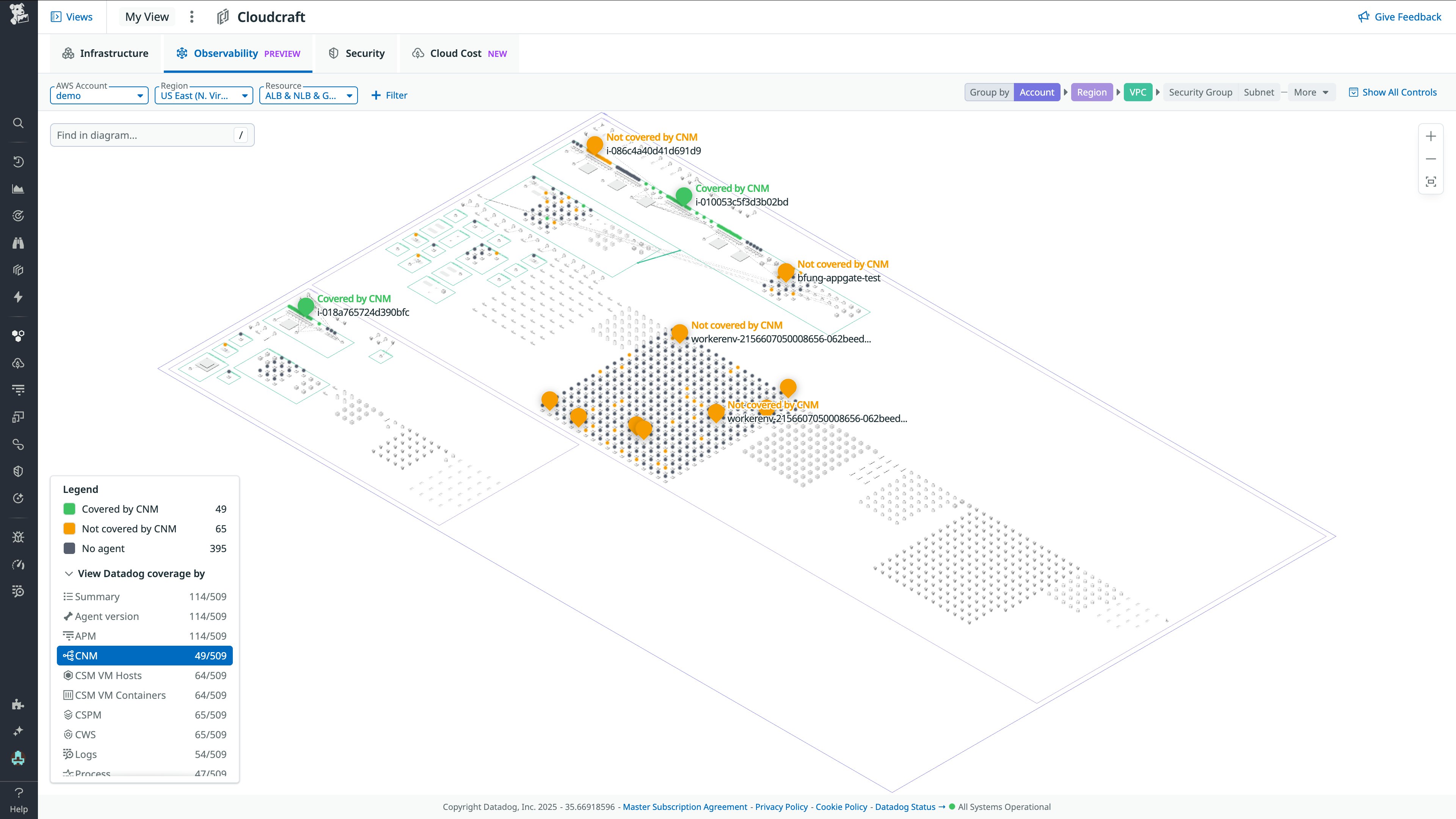

Cloudcraft Observability Overlay と Fleet Automation でオブザーバビリティの状況を視覚的に管理する

オブザーバビリティの分野では、「自分が把握していないこと自体を把握していない」ことがしばしばあります。数十台から数百台におよぶホストを管理している場合、重大なブラインドスポットが存在しないかを確認し、各 Agent に APM、ログ、Cloud Network Monitoring、Cloud Security などの適切なモニタリング機能が導入されていることを確実にする必要があります。新しい Cloudcraft Observability Overlay を使えば、ライブのインフラストラクチャー ダイアグラム上に、各 Agent が有効化している Datadog 製品を重ねて表示できます。これにより、特定のアプリケーションやサービスに関連するインフラを簡単に特定でき、必要な場所に必要なオブザーバビリティが備わっているかどうかを一目で確認できます。たとえば、Agent が未導入のホストや、APM などの特定機能が無効になっているホストなど、ブラインドスポットが視覚的に明らかになります。

さらに、このダイアグラムから直接、エージェントのアップグレードや Datadog 機能の有効化・無効化を切り替えることも可能です。お試しいただくには、Agent アップグレード Preview版 と Agent 設定管理 Preview版 にご登録ください。